وفقًا لأحدث التقارير ، مؤخرًا ، أجريت دراسة مشتركة بين الباحثين في بعض الجامعات المعروفة والتي توضح بوضوح أنه يمكن اختراق نمط إلغاء القفل Android بسهولة من خلال استخدام هذه الطريقة السهلة.

اختراق أي قفل نمط Android باستخدام هذه الطريقة السهلة

يعمل السونار (تقنية انتشار الصوت) عن طريق إصدار إشارات صوتية تحت الماء ، وبالتالي ، هذه هي الموجات التي تنتقل في البيئة البحرية وعندما تصطدم بجسم ترتد ، ومن ثم تعود إلى نقطة البداية. عادة ، ما تقوم الغواصة أو السفينة يفسر ببساطة بتحليل الإشارات وتخزن التسجيل السفلي لمجرد التعرف على الأخطار المحتملة.

تطورت التكنولوجيا بسرعة خلال الحرب العالمية الأولى وتم تحسينها على مر السنين. وبعد مرور قرن من الزمان ، تحدث فريق من الباحثين من جامعة لانكستر (المملكة المتحدة) ولينكوبنج (السويد) عن قرصنة هاتف يعمل بنظام Android عن طريق الدخول عبر نمط إلغاء القفل.

ولتحقيق ذلك ، كان عليهم أولا تحويل الهاتف إلى سونار. لا توجد أي غرابة إذا أخذنا في الاعتبار أن الهاتف الذكي لا يصدر موجات صوتية ، بل موجات راديو.

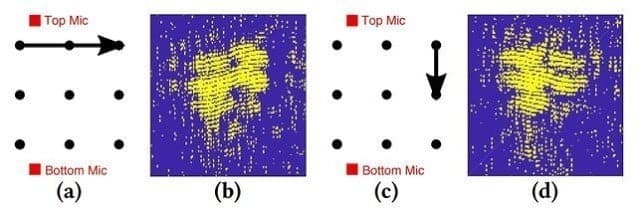

وبالتالي ، لحل هذه “المشكلة” ، يرسل الباحثون أصواتًا (غير مسموعة من طرف البشر) من خلال مكبرات الصوت ويجمعون (من خلال الميكروفون) الصدى الذي يحدث عندما يرسم شخص ما نمط إلغاء القفل على الشاشة. فيتم إرسال البيانات إلى خادم خارجي ، حيث تم إعدادهم على التعلم الآلي (التعلم التلقائي) وفي بضع دقائق ، يقوم النظام بإرجاع كلمة المرور للدخول في جهاز Android.

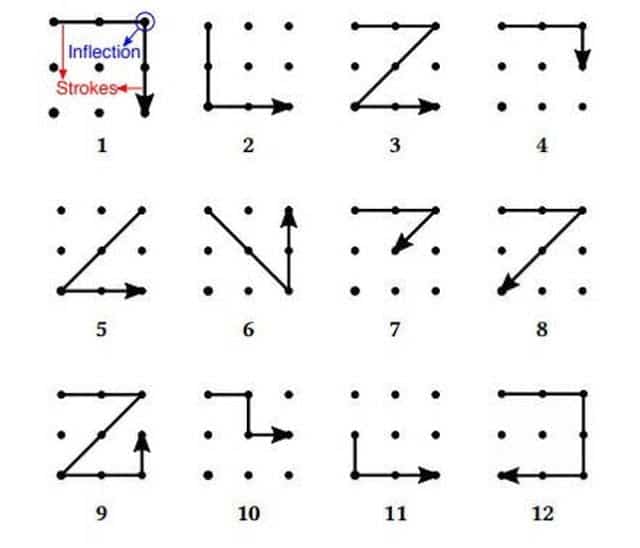

في نمط إلغاء القفل هناك 400000 مجموعة ممكنة. اعتمد الباحثون من كلا الجامعتين على دراسة سابقة ضمنت أنه من خلال إدخال 12 مجموعة فقط ، فإن 20٪ من أجهزة Android الموجودة حاليًا في السوق قابلة للاختراق. من هنا قاموا بتطوير وتدريب sonarSnoop (الاسم الذي أعطوه للبرنامج) ، في الحصول على أربع محاولات لتخمين واحدة من تلك المجموعات الـ12. لهذا ، يجب على المهاجم إدخال هاتف الضحية ، على الأقل ، الوصول إلى مكبر الصوت والميكروفون.

في شهر آب من العام الماضي فقط ، زاد عدد التطبيقات التي سمحت بهجمات DDoS ضد الأجهزة الأخرى في جميع أنحاء العالم بأكثر من 300 تطبيق على رفوف متجر Google Play. في مايو 2017 ، نشر فريق من الباحثين المستقلين أن متجر Play لديه ما يصل إلى 234 تطبيقًا يطلب منك الدخول إلى ميكروفون الهاتف.

لإجراء الدراسة ، “افترضنا أن برنامجًا ضارًا يفترض أنه تطبيق جيد تم تنزيله على الهاتف الذكي للضحية” ، وهو أحد مؤلفي الدراسة المنشورة على arxiv.org.

ليس من الضروري أن تقوم البرامج الضارة بحظر الهاتف أو إبطائه أو إظهار إعلانات دائمة ، بل تحتاج فقط إلى الوصول إلى الميكروفون ومكبر الصوت. “ليس من غير المألوف بالنسبة للتطبيق المثبت والمستخدم ، فمن المرجح أن المستخدم لن يلاحظ الهجوم” ، كما يقول.

وبمجرد إصابة الجهاز الذكي، تبدأ السماعات في إصدار أصوات بتردد يتراوح ما بين 18 و 20 كيلو هرتز ، بحيث يرتفع الصدى الناتج في كل مرة يقوم فيها الضحية بالنمط ، ثم يرتد عن الموجات الصوتية ويحدث التأثير السونار.

إنها ليست تقنية فورية لأن “على المهاجم أن يراقب سلسلة من عمليات المنع” ، وفقاً لبنج. حتى لو استغرق الأمر بضع ثوان فقط لرسمه ، فإن تحليل البيانات يعد أطول: هذا هو المكان الذي يبدأ فيه التعلم التلقائي.

الآثار المترتبة على إنترنت الأشياء

“هذا يحدث بعد أن يتم حفظ البيانات وإرسالها إلى خادم بعيد يسيطر عليه المهاجم” ، يتابع الباحث. هذا هو المكان الذي يتم فيه تدريب البرنامج وتحسين كفاءته في مواجهة الهجمات المستقبلية.

وعندما سئل عما إذا كانوا قد جربوا بالفعل أسلوبهم في محاولة إلغاء قفل الهواتف المحمولة المحمية برمز إلغاء القفل ، قال بنغ لا. هذا هو السبب في أنها لم تختبره بعد على أي أجهزة iPhone Apple. ومع ذلك ، فإن أجهزة iPhone الخاصة بالتكنولوجيا العملاقة Apple ليست مستحيلة: تمكن فريق صيني آخر من الباحثين من اختراقها من خلال الموجات فوق الصوتية قبل عام.

Ibrahim Ethem Bagci ، Utz Roedig ، و Jeff Van هم الباحثون الثلاثة الآخرون الذين وقعوا العمل مع Peng. إلى جانب حقيقة أن أسلوبه مجدي ويعمل على الكشف عن أنماط إلغاء القفل ، فإن الآثار أكثر مدعاة للقلق.

ليس من الصعب التفكير اليوم في مكبرات الصوت الذكية مثل Google Home أو Amazon Echo المتصل بالشبكة بشكل دائم أو عبر إنترنت الأشياء ، التي تم إنشاؤها في أجهزة التلفزيون والأفران وأجهزة الميكروويف والثلاجات وساعات العمل ومجموعة من الأشياء اليومية.

“إذا كان أحد المهاجمين يتحكم في النظام الصوتي لهذه الأجهزة ، فيمكنه استخدامها لمراقبة المستخدمين (الحركات ، المواقف ، الإيماءات إلخ). لذلك ، سيكون لذلك بعض الآثار الأمنية التي يجب أخذها في الاعتبار” ، يخلص الباحث من جامعة لانكستر.

حسنا، ماذا تعتقد بشأن هذا؟ ما عليك سوى مشاركة كل آرائك وأفكارك في قسم التعليقات أدناه.