Toute personne disposant d'un téléphone pouvant recevoir des appels et des messages est vulnérable à une attaque par faux semblant. Un attaquant utilisant cette méthode pourrait vous contacter sous de faux prétextes, comme se faire passer pour un service technique de votre société de services ou une autre équipe ayant accès à vos mots de passe, pour vous manipuler et obtenir certaines informations de votre part. L'attaquant peut alors vendre ou abuser de ces données, vous devez donc protéger activement vos informations.

Alors, qu'est-ce que le faux-semblant ? Comment pouvez-vous vous protéger?

Qu'est-ce qu'un argument frauduleux ?

Il y a argumentation frauduleuse, qui est une forme de Ingénierie sociale Lorsqu'un attaquant utilise des moyens trompeurs pour tenter d'accéder à un système, un réseau ou d'autres informations. Invoquant un faux scénario, connu sous le nom d'alibi, l'attaquant se fait passer pour une personne expérimentée, comme un employé informatique, un responsable des ressources humaines ou même un agent du gouvernement. Cette attaque peut se produire à la fois en ligne et hors ligne.

Lorsque l'attaquant tente de collecter des informations sur une personne sous de faux prétextes et utilise des raisons fictives ou un moyen trompeur pour accéder à des documents financiers, des enregistrements d'appels téléphoniques ou toute information personnelle. La collecte des informations se fait par voie électronique, téléphone, Internet et bases de données électroniques. Le plus simple de ces moyens est d'appeler la victime par téléphone ou d'obtenir des informations auprès de ses proches ou de ses collaborateurs chez l'employeur, tandis que le fraudeur laisse entendre à quiconque recueille des informations auprès d'elle qu'il est une personne honnête et incontestable. Ces méthodes sont largement utilisées par la police, les enquêteurs criminels et les agents des compagnies d'assurance, tout comme les imitateurs.

L'argumentation frauduleuse a commencé au Royaume-Uni au début des années XNUMX lorsque des journalistes à la recherche d'histoires sensationnelles sur des célébrités ont utilisé des mesures extrêmes pour les espionner. La concurrence entre les marques d'information a été féroce, amenant les journalistes à concevoir de nouvelles façons d'obtenir des informations privées.

Premièrement, c'était aussi simple que de pirater la messagerie vocale d'une célébrité cible. Les messages vocaux sont livrés avec un code PIN par défaut que de nombreux utilisateurs n'ont pas pris la peine de changer, et les journalistes en ont profité. Mais si le code PIN par défaut était modifié, certains journalistes allaient jusqu'à appeler leurs cibles et se faire passer pour des techniciens de la compagnie de téléphone. Où vont-ils essayer d'obtenir les codes PIN de la messagerie vocale et accéder aux informations qui y sont cachées.

En général, les scénarios d'alibi semblent nécessiter beaucoup d'urgence ou d'empathie de la part de la victime potentielle. Un attaquant peut utiliser des e-mails, des appels téléphoniques ou des SMS pour contacter ses cibles. Vérifier Qu'est-ce qu'une attaque par débordement de tampon et comment pouvez-vous l'empêcher ?

Éléments d'une attaque de phishing

Dans un scénario d'argument frauduleux, il y a deux éléments principaux : le "personnage" joué par l'attaquant et la "position raisonnable" destinée à tromper la cible en lui faisant croire que le personnage a droit à l'information revendiquée.

Imaginez que vous essayez de traiter une transaction et qu'elle ne soit pas exécutée. Vous n'avez pas reçu la pizza que vous avez commandée ou la boutique en ligne a été fermée. Toutes les déceptions ! Mais ce n'est pas tout. Quelques minutes plus tard, par une erreur inexplicable, vous découvrez que votre compte a été débité.

Peu de temps après, l'attaquant appelle et devient le personnage, se faisant passer pour un agent du service client de votre banque. Puisque vous attendez un appel, vous tombez dans la position raisonnable de donner vos informations de carte de crédit en toute tranquillité d'esprit.

Comment fonctionne l'argument frauduleux ?

L'escroquerie aux arguments frauduleux tire parti des vulnérabilités de la vérification d'identité. Lors des transactions vocales, l'identification réelle est presque impossible, de sorte que les organisations ont recours à d'autres méthodes d'identification de leurs clients.

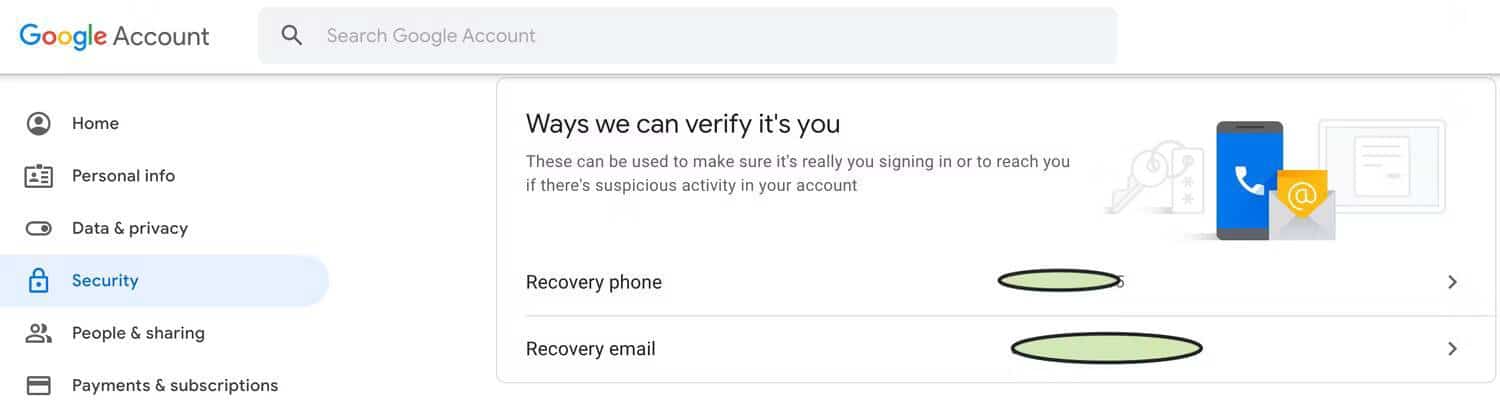

Ces méthodes incluent la demande de vérification de la date de naissance, du plus proche parent, du numéro de progéniture, de l'adresse de contact, du nom de jeune fille de la mère ou du numéro de compte. La plupart de ces informations peuvent être obtenues en ligne à partir des comptes de médias sociaux de la cible. L'arnaqueur utilise ces informations pour « établir » son identité.

Le fraudeur utilise vos informations personnelles qu'il a collectées pour vous faire révéler des informations plus sensibles qu'il peut utiliser. L'obtention de ces informations personnelles nécessite une recherche minutieuse car plus les données obtenues sont précises, plus vous serez obligé de donner des informations précieuses.

L'escroc a également des sources d'information directes autres que les médias sociaux. Il peut usurper l'identité du numéro de téléphone ou du nom de domaine de messagerie de l'organisation qu'il représente pour ajouter plus de crédibilité à la position plausible prise par la cible. Vérifier Comment installer un logiciel espion sur un smartphone pour une personne ciblée.

Techniques notables pour la fraude par argumentation frauduleuse

Il existe de nombreuses techniques de phishing que le fraudeur et l'attaquant utilisent pour accéder à des informations sensibles.

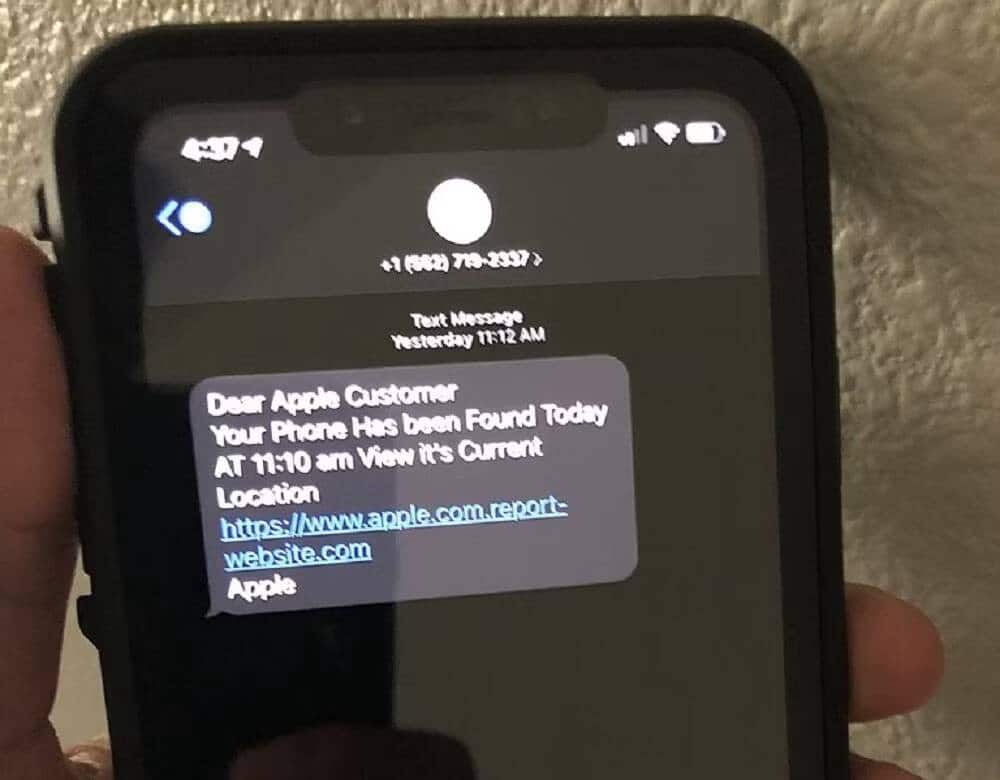

1. Hameçonnage et escroqueries par SMS

Ces technologies sont très similaires. Les attaques de phishing consistent à utiliser des appels téléphoniques pour convaincre la victime de donner les informations dont l'escroc a besoin. D'autre part, la fraude par SMS utilise des SMS pour convaincre la victime de donner des informations.

L'hameçonnage a plus de chances de réussir car la cible est plus susceptible d'ignorer les messages texte que les appels directs d'individus apparemment clés.

2. Appâtage

L'appâtage implique l'utilisation d'une grande prime pour recueillir des informations et peut également inclure la simulation d'une source fiable.

Comme son nom l'indique, les arnaques au baiting ou au baiting utilisent une fausse promesse pour éveiller la cupidité ou la curiosité de la victime. L'escroc attire l'utilisateur dans un piège où il vole ses informations personnelles ou injecte des logiciels malveillants dans ses systèmes.

L'escroc peut se faire passer pour un avocat en prétendant que vous avez hérité d'un parent éloigné et qu'il aura besoin de vos informations financières pour traiter la transaction. Un employé de haut rang dans une entreprise pourrait également être une cible.

Une autre manœuvre courante consiste à déposer une enveloppe contenant une clé USB avec un logo d'entreprise et un message pour travailler sur un projet urgent. Le lecteur flash serait chargé de logiciels malveillants que le pirate pourrait utiliser pour accéder aux serveurs de l'entreprise.

3. Logiciel effrayant

Dans cette méthode, le pirate utilise la peur comme tactique. Un exemple frappant de ceci est une fenêtre contextuelle sur un site Web non sécurisé vous indiquant qu'il y a un virus sur votre appareil et vous demandant ensuite de télécharger une application antivirus qui est en fait un logiciel malveillant. Les outils de peur peuvent également être distribués à l'aide d'e-mails et de liens dans des messages texte. Vérifier Qu'est-ce qu'un virus de porte dérobée ? Comment se protéger des attaques par porte dérobée.

Comment se protéger des attaques frauduleuses

Les attaques de phishing sont si courantes qu'il n'y a presque aucun moyen de les arrêter complètement. Cependant, des mesures peuvent être prises pour le réduire considérablement.

La première étape consiste à analyser l'e-mail. Regarder le nom de domaine d'un e-mail peut donner un aperçu s'il s'agit d'un hameçonnage ou d'un e-mail authentique. Cependant, les attaques de phishing peuvent usurper l'identité des domaines de messagerie afin qu'ils semblent presque identiques à l'original, ce qui rend ces phishing très difficiles à détecter.

Mais avec l'avancement de la technologie complexe de l'IA, l'analyse des e-mails est devenue plus accessible. L'IA peut désormais détecter les modèles de phishing et rechercher des signes de fraude. Il peut identifier les anomalies de trafic et les noms d'affichage d'e-mails usurpés, ainsi que les phrases et les scripts courants dans les attaques de phishing.

La formation des utilisateurs est bien sûr essentielle. Personne ne doit vous demander votre mot de passe bancaire, votre code PIN de carte de crédit ou votre numéro de série. Vous devez immédiatement signaler une demande à l'un de ceux-ci aux autorités compétentes. De plus, rappeler à votre famille, vos amis et vos employés de ne pas cliquer sur des liens inconnus et d'éviter de visiter des sites Web dangereux peut suffire à empêcher les logiciels malveillants d'entrer dans les serveurs de votre entreprise. Vérifier Les meilleurs conseils pour repérer les produits frauduleux lors de vos achats en ligne.

Ne soyez pas victime d'arguments frauduleux ennuyeux

Éviter d'être victime d'arguments frauduleux n'est peut-être pas facile, mais il existe des mesures simples que vous pouvez prendre pour éviter de devenir une victime. Ne cliquez pas sur les liens des sites Web non sécurisés et ne divulguez vos informations de connexion à personne. Il existe des lignes de service client vérifiées sur la plateforme en ligne de votre banque. Chaque fois qu'un agent du service client vous appelle, assurez-vous que les numéros correspondent à la ligne officielle. Vous pouvez voir maintenant Conseils de sécurité basés sur le comportement que vous devez suivre pour rester en sécurité en ligne.