Bon nombre de nos appareils électroniques ont migré vers la technologie sans fil afin de communiquer au fil des ans. Au lieu de longs fils emmêlés de notre souris, clavier, écouteurs et haut-parleurs, nous avons des éléments sans fil faciles à utiliser et pratiques qui nous permettent de mieux profiter de la technologie.

Étant donné que bon nombre de ces appareils sans fil reposent sur la technologie Bluetooth, la Bluetooth SIG (Bluetooth Technology Agency) a ajouté une variété de protocoles de sécurité tout en maintenant la commodité et la fiabilité. Vérifier Quelle est la nouvelle technologie Bluetooth 5.1 et en quoi est-elle différente des versions précédentes?

Ce qui rend la sécurité Bluetooth possible, ce sont les méthodes de cryptage intelligentes et les algorithmes qui ont été fournis. Continuez à lire si vous êtes intéressé par la façon dont la sécurité Bluetooth est conçue et utilisée pour le cryptage.

Dernier Bluetooth et confidentialité à faible consommation d'énergie

Bluetooth Security vise à fournir des protocoles standard pour les appareils compatibles Bluetooth concernant l'authentification, la sécurité, la confidentialité et la confidentialité, qui utilisent tous le cryptage. Il est utilisé depuis 1998 et compte déjà de nombreuses itérations.

En 2010, avec le besoin croissant d'une meilleure technologie sans fil à courte portée, le Bluetooth SIG a développé une nouvelle version de Bluetooth — Bluetooth 4.0. La différence la plus significative entre les anciennes générations de Bluetooth et Bluetooth 4.0 est l'ajout de BLE (Bluetooth Low Energy).

Notez que le terme "basse énergie" dans BLE ne signifie pas nécessairement que la technologie utilise moins d'énergie ; Cela signifie simplement qu'ils fonctionnent bien avec des appareils à faible consommation d'énergie tels que des écouteurs sans fil, qui ont une capacité de batterie minimale.

Étant donné que la plupart des appareils exécutent Bluetooth 4.0 et versions ultérieures, nous discuterons spécifiquement de la combinaison de conception de ces nouvelles versions. De plus, cette version a résolu plusieurs problèmes de sécurité des générations précédentes de Bluetooth.

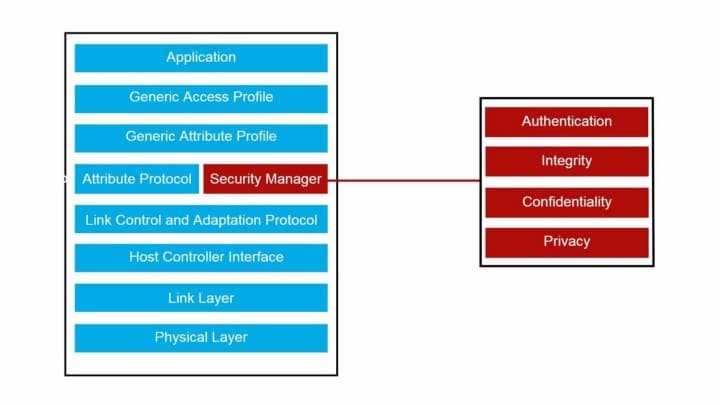

Les versions actuelles de Bluetooth utilisent actuellement le package BLE décrit ci-dessous :

Nous nous intéressons à une partie de la quatrième couche de la pile connue sous le nom de Security Manager, qui traite de tout ce qui concerne l'authentification, la sécurité, la confidentialité et la vie privée. Où Security Manager implémente ses propres protocoles en associant et en connectant des appareils. Vérifier Wi-Fi Direct: Transférez des fichiers de Windows sans fil et plus rapidement que Bluetooth.

Méthodes d'appairage fournies par BLE

Le jumelage fait partie intégrante de la gestion de la sécurité Bluetooth. Où authentifie-t-il l'appareil auquel vous vous connectez s'il s'agit de l'appareil prévu, puis génère une clé de cryptage que les deux appareils utiliseront tout au long de la session.

Vos appareils peuvent utiliser plusieurs méthodes d'authentification pour s'assurer que vous êtes connecté à l'appareil prévu. Ces méthodes comprennent :

- Ça marche: Le moyen le plus rapide et le moins sécurisé de transmettre des clés de chiffrement aux deux appareils.

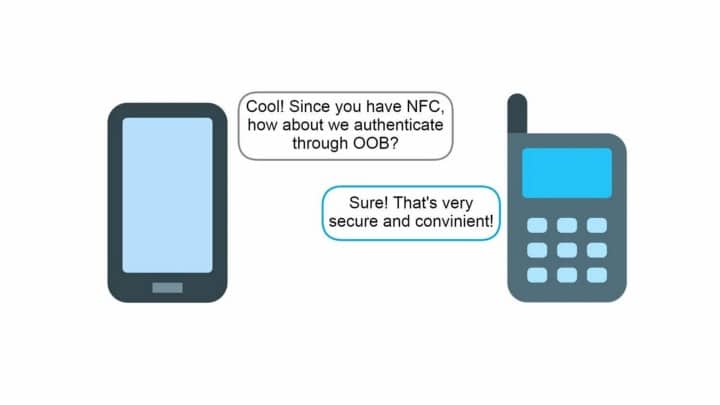

- OOB (Gestion hors bande) : Utilise d'autres méthodes d'authentification (en plus de Bluetooth) pour envoyer les clés de cryptage. Les exemples incluent la connexion via NFC ou l'utilisation de l'appareil photo de votre appareil pour scanner un code QR sur l'écran de l'autre appareil

- passe-partout: L'utilisateur s'authentifie en donnant le mot de passe correct lorsqu'il y est invité.

- comparaison numérique: Cela fonctionne exactement comme un mot de passe, mais les appareils envoient automatiquement les mots de passe. L'utilisateur n'a qu'à confirmer si les deux appareils ont les mêmes mots de passe.

Algorithmes de clé de chiffrement BLE

Maintenant que vos appareils ont authentifié l'identité de l'appareil connecté. Il enverra ensuite les clés de chiffrement que vos appareils utiliseront pour chiffrer et déchiffrer les données tout au long de la session.

La gestion de la sécurité Bluetooth comporte différentes étapes au cours desquelles différents algorithmes de clé de cryptage sont utilisés pour fonctionner correctement. Les algorithmes de clé de cryptage les plus courants utilisés par la dernière version de Bluetooth (4.0 et supérieure) peuvent être les suivants :

- clé symétrique: Ce type de chiffrement utilise une seule clé pour déchiffrer les hachages ou les zéros.

- clé asymétrique: Ce type de cryptage utilise ce qu'on appelle une clé publique et une clé privée. La clé publique est utilisée pour chiffrer les données, tandis que la clé privée déchiffre les données chiffrées.

- codage de courbe elliptique (ECC): utilise une équation de courbe elliptique pour créer des clés beaucoup plus courtes que les clés symétriques ou asymétriques, mais tout aussi sûres.

- Norme de chiffrement avancé (AES): est un chiffrement par bloc symétrique couvrant 128 bits.

Association de gestion de la sécurité et processus de cautionnement

La couche de gestion de la sécurité est conçue pour gérer tous les éléments de sécurité au sein de Bluetooth via ce que l'on appelle des processus d'appariement et de liaison. Il y aura toujours un appareil maître et un appareil esclave dans la connexion Bluetooth.

L'appareil suivi est l'appareil qui recherche les appareils compatibles Bluetooth en streaming. En revanche, un suiveur est un appareil qui diffuse son emplacement pour que tout le monde le sache.

Un exemple de relation suiveur-suiveur serait votre téléphone et une oreillette sans fil. Votre téléphone est l'appareil suivi car il recherche les appareils Bluetooth, tandis que votre écouteur sans fil est le suivi car c'est lui qui diffuse ses signaux pour que votre téléphone les trouve.

Le processus d'association comprend les deux premières des trois étapes de la gestion de la sécurité. Le processus de couplage implique la connexion initiale des appareils essayant de se connecter.

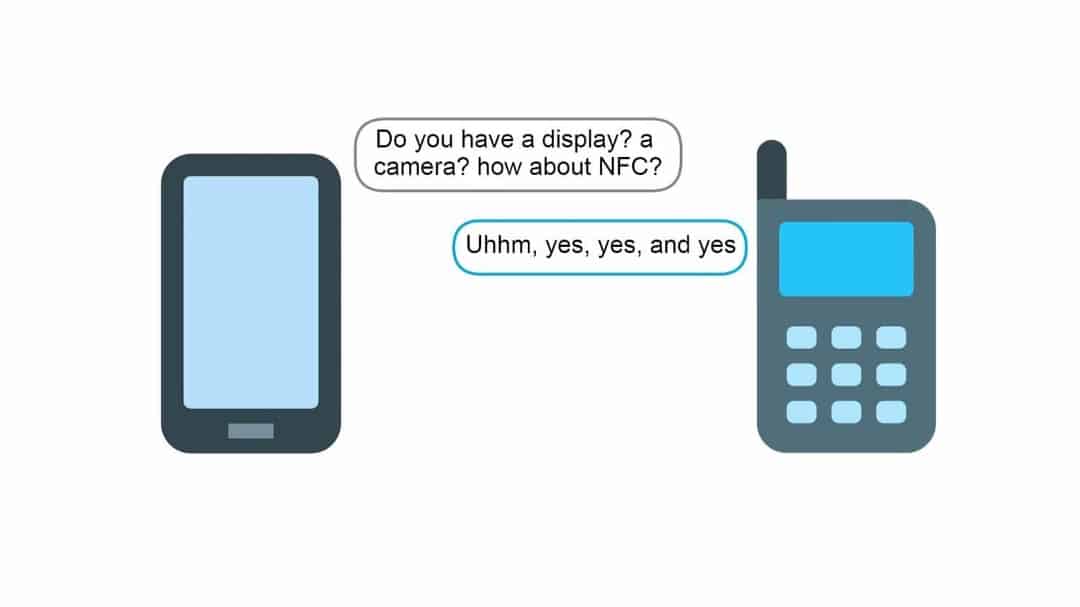

- Pour le couplage initial, les appareils subordonnés et dépendants partageront une liste des fonctionnalités de chaque appareil et la version Bluetooth qu'il exécute. Ces fonctionnalités incluront si l'appareil dispose ou non d'un écran, d'un clavier, d'un appareil photo et d'un NFC.

- Après avoir informé certains d'entre eux de leurs capacités, les appareils dépendants et dépendants décideront du protocole de sécurité et des algorithmes de chiffrement à utiliser.

- Le cryptage combiné de l'appairage initial des deux appareils est connu sous le nom de STK (Short Range Key). Comme son nom l'indique, STK sera la clé de cryptage que l'esclave et les appareils esclaves utiliseront jusqu'à la fin de la session.

- Lorsque les deux appareils sont couplés avec succès, ils utilisent STK pour crypter chaque paquet de données qu'ils partagent. Et avec le cryptage des données, personne essayant de surveiller votre session n'aura un STK pour décrypter les données.

- Le problème avec STK est qu'il ne convient que pour une seule session. Les deux appareils devront continuer à se coupler pour créer un nouveau STK pour chaque session. Pour cette raison, une étape optionnelle supplémentaire appelée collage a été développée.

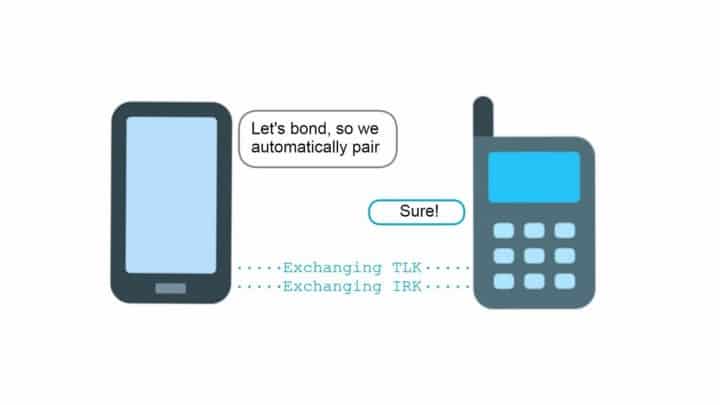

- L'étape de liaison est la troisième étape de la gestion de la sécurité Bluetooth. C'est l'invite facultative que vous obtenez sur votre appareil qui vous demande si vous faites confiance à l'appareil couplé et souhaitez l'appeler lorsqu'il voit la diffusion de l'appareil.

- Étant donné que les deux appareils sont déjà couplés (ils disposent d'une connexion sécurisée via STK), le processus de couplage ne nécessitera pas d'autres contrôles de sécurité. Ce que cette étape va faire est de générer LTK (clé à long terme) et IRK (clé de résolution d'identité). Les deux appareils utiliseront ensuite ces clés pour déchiffrer les données et identifier automatiquement votre appareil lorsque Bluetooth est activé.

- LTK est une clé de chiffrement similaire à STK que les appareils utilisent pour chiffrer et déchiffrer les données. La différence est que LTK est généré via ECC plutôt que AES-120 et est utilisé à long terme.

Pour comprendre IRK, parlons brièvement de l'adresse MAC de Bluetooth. Tous les appareils compatibles Bluetooth sont livrés avec un NIC (Network Interface Controller). Chaque NIC est livré avec une adresse MAC (Media Access Control) unique. Vous ne pouvez pas modifier ces adresses MAC car les adresses fournies sont codées de manière statique dans le matériel physique de la carte réseau.

Bien que vous puissiez Usurpation d'adresse MAC Cependant, l'utilisation d'une application dédiée n'est pas une option viable lorsque vous souhaitez que votre appareil soit reconnu par les appareils associés. Dans cet esprit, Bluetooth SIG a ajouté un système IRK qui permet à votre appareil d'être reconnu par les appareils associés et d'être inconnu des appareils Bluetooth inconnus. Vérifier Comment obtenir un son de meilleure qualité à partir d'un casque Bluetooth avec LDAC.

Plongez dans les détails

Bluetooth est un mélange complexe de technologies qui offrent une large gamme de compatibilité, de commodité et de fiabilité des appareils. La nature de Bluetooth fait de la sécurité de cette technologie un sujet quelque peu délicat.

Les points ci-dessus sont simplifiés et destinés à donner une idée générale du fonctionnement du cryptage et de la sécurité Bluetooth. Nous espérons que cela servira de passerelle aux personnes soucieuses de la sécurité pour approfondir le sujet et en savoir plus sur le fonctionnement interne de Bluetooth. Vous pouvez désormais visualiser Quelques raisons pour lesquelles votre prochaine voiture a besoin de Bluetooth.