Chaque jour, des pirates du monde entier découvrent de nouvelles vulnérabilités et les exploitent pour accéder aux sites Web, aux applications et même à l'architecture du système. L'un des points communs à tous les appareils électroniques, anciens et nouveaux, est qu'ils sont gérés par des applications stockées en mémoire. Les pirates ont exploité cela et trouvé des failles connues sous le nom de dépassement de mémoire tampon.

Bien qu'elles ne soient pas nouvelles, les attaques par débordement de mémoire tampon et les vulnérabilités font de plus en plus de ravages dans le cyberespace. Vérifier Quelques mythes sur la cybersécurité qui vous rendent plus vulnérable aux attaques.

Nous expliquerons ici ce que sont les attaques par débordement de tampon et comment vous pouvez les empêcher.

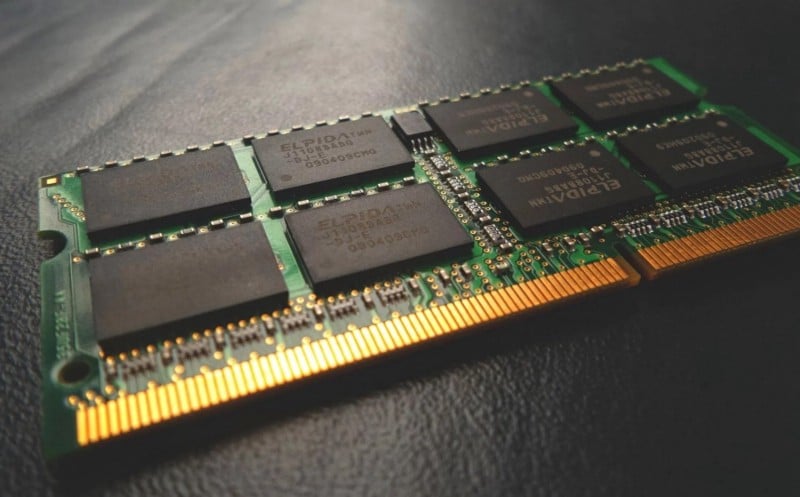

Comprendre la mémoire tampon et la mémoire système

Pour comprendre ce qu'est une attaque par débordement de tampon et comment elle fonctionne, vous devez savoir ce qu'est un tampon et comment fonctionne la mémoire de l'ordinateur.

La mémoire de tas et la mémoire de pile sont deux caractéristiques majeures de la mémoire informatique. Ce sont les structures de données utilisées pour allouer de la mémoire. Bien qu'elles soient similaires, la mémoire de pile et la mémoire de tas diffèrent à bien des égards.

La pile, qui utilise le concept de dernier entré, premier sorti (LIFO), est utilisée dans la RAM pour mettre en cache les exécutions d'applications, tandis que le tas mappe la mémoire en utilisant l'allocation dynamique des variables globales. Mais la seule chose qu'ils ont en commun est un tampon. Vérifier Trucs 4 pour accélérer la navigation Web et Internet dans Windows.

Qu'est-ce qu'un tampon ?

Un tampon est une zone de mémoire utilisée pour stocker des données, très probablement dans la RAM d'un ordinateur, lorsqu'elles sont déplacées d'un endroit à un autre. Généralement, ces données sont des applications qui doivent être mises en œuvre. Les tampons sont stockés dans la pile ou le tas. Il améliore l'exécution des données.

Qu'est-ce qu'un débordement de buffer ?

Un débordement de tampon se produit lorsqu'un tampon reçoit plus de données que sa capacité de stockage. Comme il est incapable de traiter autant de données, il déborde.

Maintenant, dans la mémoire de l'ordinateur, immédiatement après le tampon ou le cache se trouve l'adresse de l'expéditeur. Ce qui est en fait appelé un pointeur d'instruction étendu (EIP). Son travail consiste à diriger l'ordinateur vers une application spécifique lorsqu'elle est remplie. Lorsqu'un tampon contient plus de données qu'il ne peut en contenir et qu'il déborde, il déborde vers l'adresse de retour.

Pour comprendre cela, disons que vous disposez d'un espace tampon qui ne peut contenir que cinq caractères. Donc, si vous remplissez des mots comme "sugar" ou "peace", le flux tampon peut les contenir. Mais quand vous avez un mot comme « authentification », c'est sûr qu'il déborde. Cela conduit à un dysfonctionnement ou à un crash du système. Mais les pirates peuvent exploiter cette vulnérabilité pour lancer une attaque par débordement de tampon.

Qu'est-ce qu'une attaque par débordement de tampon et comment ça marche ?

Les attaques par débordement de tampon se produisent lorsqu'un pirate prend le contrôle de l'adresse ou de l'EIP de l'expéditeur. Lorsqu'un attaquant connaît la quantité de mémoire système, il peut intentionnellement écrire des données dans cette mémoire juste pour la contourner. Ensuite, il s'assure de saisir l'EIP ou l'adresse de l'expéditeur pour pointer vers une application qui peut lui donner accès au système ou révéler des informations sensibles stockées sur le système.

Un attaquant peut même écrire des données contenant du code malveillant et provoquer un buffer overflow. Un EIP est ensuite écrit pour rediriger le système vers le code malveillant, et il s'exécute. Après cela, le pirate prend le contrôle du système.

Il y a cinq étapes principales dans les attaques par débordement de tampon :

- s'aligner.

- Examen aléatoire.

- Trouver le décalage.

- Remplacez l'EIP ou l'adresse de l'expéditeur.

- Exploitation de la vulnérabilité.

L'alignement est la première étape. Ici, l'attaquant trouve une partie de la mémoire de l'application vulnérable à un débordement de tampon. Vient ensuite la vérification aléatoire de type file d'attente, mais ici, l'attaquant envoie des caractères à l'application pour voir si elle peut être piratée. Une fois réussi, l'attaquant continue de trouver le décalage, là où le tampon a débordé. Ceci est fait pour connaître la taille de la mémoire tampon et l'adresse de l'expéditeur. Ensuite, l'attaquant insère un code malveillant et prend le contrôle du système.

Quels sont les types d'attaques par débordement de tampon ?

Il existe deux principaux types d'attaques par débordement de tampon : les attaques basées sur la pile et les attaques basées sur le tas.

1. Attaques par débordement de tampon basées sur la pile

Les attaques par débordement de tampon basées sur la pile sont le type d'attaque par débordement de tampon le plus courant. Ils se produisent lorsque la mémoire de la pile système est saturée et exploitée. Aussi connu sous le nom de stack smash.

2. Attaques par débordement de tampon basées sur le tas

Ce type d'attaque par débordement de stockage n'est pas très courant, car il est difficile à mettre en œuvre et à exploiter. Se produit lorsque la mémoire allouée à une application déborde. En janvier 2021, Google a découvert une vulnérabilité de dépassement de mémoire tampon dans le composant V8 de Chrome.

Comment pouvez-vous empêcher les attaques par débordement de tampon ?

Les attaques par débordement de mémoire tampon peuvent être atténuées en utilisant une protection d'exécution du système, en utilisant des langages de programmation sûrs, une disposition arbitraire de l'espace d'adressage et en garantissant généralement des mesures de sécurité adéquates.

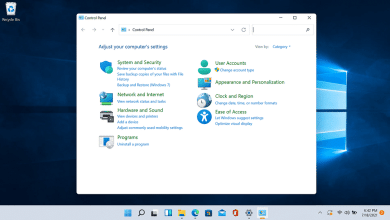

1. Utiliser la protection d'exécution du système

La protection d'exécution est également connue sous le nom de vérification des limites de la matrice d'exécution. Cela garantit que chaque application s'exécute dans l'espace tampon ou la mémoire disponible. Il vérifie toutes les données écrites dans la mémoire système. Il est donc difficile pour un pirate d'écraser les données du système et d'exploiter la vulnérabilité.

2. Utilisez des langages de programmation sûrs

Les langages de programmation tels que C et C++ n'implémentent pas la vérification de la matrice d'exécution car ils nécessitent du code supplémentaire pour vérifier et ralentir chaque application écrite dans le système. Par conséquent, il est plus vulnérable aux attaques par débordement de tampon. L'utilisation de langages plus sûrs comme C #, Java et Python est préférable car ils présentent moins de risques d'attaques par débordement de mémoire tampon. Vérifier Qu'est-ce qu'un virus de porte dérobée ? Comment se protéger des attaques par porte dérobée.

3. Utiliser la randomisation de la disposition de l'espace d'adressage (ASLR)

Une métrique de sécurité sélectionnée attribue de manière aléatoire des adresses d'applications et de fonctions dans la mémoire système à différentes zones de données. Il est donc difficile pour un attaquant de naviguer dans les fonctions sensibles de la mémoire.

4. Garantir des politiques de sécurité strictes

Cela comprend la mise à jour régulière du système, la vérification de l'exactitude de toutes les données écrites dans le système, l'attribution des moindres privilèges aux utilisateurs. Avec les bonnes politiques de sécurité en place, vous n'avez pas à vous soucier d'une attaque par débordement de la mémoire tampon. Vérifier Façons que vous pouvez utiliser pour pirater vos messages WhatsApp.

Le maintien de la sécurité est essentiel pour lutter contre les attaques par dépassement de mémoire tampon

Selon un proverbe courant dans le domaine de la sécurité, « Tant que le système sera utilisé par des humains, il y aura une vulnérabilité », ce qui est vrai et inévitable. Cependant, on peut toujours réduire les risques d'attaque en s'assurant que des mesures de sécurité appropriées sont en place et strictement respectées.

N'oubliez pas que les pirates trouvent constamment de nouvelles façons d'exploiter des vulnérabilités comme celles-ci. Par conséquent, vous devez garder une longueur d'avance en suivant les derniers développements dans le domaine de la cybersécurité. Vous pouvez désormais visualiser Meilleures façons d'encourager les gens à travailler dans la cybersécurité.