Comme nous l'avons vu dans les articles précédents, sommes devenus Les logiciels malveillants sont la première source d’argent énorme. Avec une rançon, des enregistreurs de frappe, des trophées et des cryptojackers faisant gagner beaucoup de revenus à leurs développeurs, il est important de symboliser leurs points forts pour qu'ils soient aussi résistants que possible. Avec un logiciel antivirus gratuit (même des lots!) Payant, il a augmenté le niveau de sécurité.

Les pirates ont un tour dans leur sac à coordonner avec les ailes de la sécurité. Les programmes antivirus s'appuient sur des "signatures" pour détecter si le programme est malveillant. Quand un nouveau virus est détecté, sa signature est enregistrée et envoyée au programme antivirus de l’autre pour faciliter sa détection. D'une certaine manière, la signature est la signature du virus sur le registre de la société de sécurité: une fois qu'il est "capturé", tout le monde est informé du lancement du programme non autorisé dès qu'il apparaît.

Mais que se passe-t-il si le développeur peut changer la signature du virus? De cette façon, il ne sera pas détecté même si le logiciel antivirus a déjà un enregistrement d'empreinte de malware. Cela signifie que vous n'avez pas besoin de vous débarrasser du code une fois qu'il est détecté, il se contente simplement d'un nouveau déguisement. C’est exactement ce que font les malwares sur de multiples formes et mutants, et son avenir avec l’intelligence artificielle pourrait entraîner la propagation de mauvaises souches sur Internet.

Logiciel malveillant

Les logiciels malveillants contiennent plusieurs formes "l'essence" fait toujours la même chose, peu importe le nombre de fois où elle change. Il effectue toujours les mêmes actions et les attaque toujours de la même manière, mais il continue de déplacer le reste de son code pour conserver ses nouvelles pistes. Plusieurs formes de logiciels malveillants peuvent être facilement reconnues par leurs frères transposés, où le noyau peut être chiffré pour identifier les logiciels malveillants.

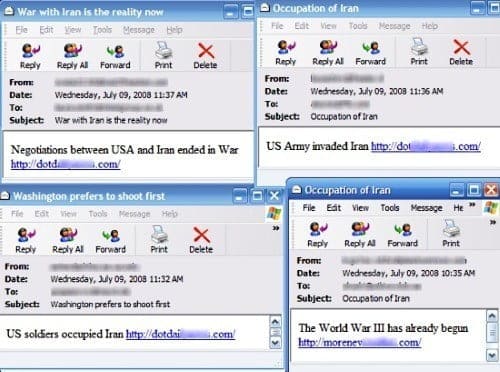

Le ver Storm est un exemple de plusieurs logiciels malveillants à l'état sauvage. Elle est arrivée sur les lieux de la scène 2007 et a obtenu son nom parce que son style d'attaque original consistait à envoyer un courrier électronique sur le thème "230 mort comme un capteur de tempête en Europe". Une fois infecté, l’ordinateur génèrera une nouvelle génération de logiciels malveillants toutes les 30 minutes et l’enverra sur la ligne d’objet avec le temps (comme décrit ci-dessus), mais la loi de base du ver reste la même.

Malware mutant

Le malware muté est plus diabolique. Alors que ces multiformes ont un noyau qui peut être détecté, un malware transitoire tente de réorganiser l'intégralité de son code à chaque réplication. Regroupez la même logique et les mêmes fonctions qu'auparavant, mais ajoutez des éléments tels que du code fantôme et des fonctions réorganisées pour les rendre différents des générations précédentes. Cela rend plus difficile la détection des ongles.

Comment l'IA affecte ceci

Alors que nous nous dirigeons vers un monde où l'IA s'améliore de plus en plus, une bataille a lieu entre les développeurs de logiciels malveillants et les programmeurs de sécurité. Les deux parties utilisent l'IA pour améliorer leur côté de leur lutte pour dépasser leurs concurrents.

Avec l'IA en plus du polymorphisme et des malwares mutants, avec une restructuration du code rapide et efficace. Cela signifie que les logiciels malveillants plus difficiles à détecter se propagent davantage et évitent davantage de virus.

Bien sûr, les entreprises de sécurité ayant accès à des logiciels d'IA haut de gamme, la bataille se déroule dans les deux sens. Les développeurs d'antivirus peuvent programmer une détection rapide qui ne dépend pas de la détection de signature. Avec l'IA qui prend des décisions logiques sur le fonctionnement des logiciels malveillants, vous n'avez pas besoin de vous fier aux empreintes digitales et aux signatures - il suffit d'identifier et d'isoler l'agent en action.

Que peuvent faire les utilisateurs?

Il est peut-être un peu effrayant d'entendre parler de logiciels malveillants qui évitent la sécurité, mais cela ne change rien au fait que le meilleur antivirus est généralisé! Ne téléchargez pas de fichiers suspects, n'ouvrez pas de messages électroniques suspects ou ne cliquez pas sur des liens étranges que vos amis vous ont envoyés sur les réseaux sociaux. Les logiciels malveillants mutables ne peuvent pas vous attaquer si vous ne leur en donnez jamais la chance!

Tartes fortes

À mesure que les logiciels antivirus se répandent sur Internet, les développeurs de logiciels malveillants doivent mettre à niveau leur jeu pour contourner la sécurité. Vous connaissez maintenant la déformation des logiciels malveillants et les menaces qu’elle présente.

Pensez-vous que la loi sur l'analogie va s'aggraver? Ou les entreprises de sécurité gagneront-elles la guerre contre l'IA? S'il vous plaît laissez-nous savoir ci-dessous.