Le Attaque par injection de script, souvent appelée exécution de code à distance (RCE), est une attaque commise par des attaquants qui ont la capacité d'injecter et d'exécuter du code malveillant dans une application ; Attaque par injection. Ce code externe est capable de compromettre la sécurité des données, de compromettre l'intégrité des bases de données ou des propriétés privées. Dans de nombreux cas, ils peuvent contourner le contrôle d’authentification, et ces attaques sont généralement associées à des applications qui s’appuient sur les entrées de l’utilisateur et qu’elles souhaitent exécuter.

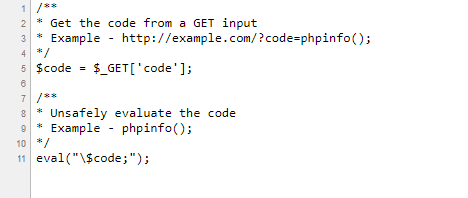

En général, les applications sont plus vulnérables si le code est exécuté sans passer d'abord par la validation. Un simple cas de code vulnérable est présenté ci-dessous.

Dans l'exemple ci-dessus, la page d'informations PHP est vulnérable et sera affichée si l'URL http://example.com/?code=phpinfo () est en cours d'exécution.

L'interaction utilisateur avec les applications étant essentielle dans le monde en ligne actuel, l'injection de code est devenue une menace réelle pour de nombreuses ressources en ligne.

Types d'attaques par injection de script

Il existe principalement quatre types d'attaques par injection de script : l'injection SQL, l'injection JavaScript, l'injection shell et l'évaluation dynamique. Tous ces éléments ont le même principe de fonctionnement, c'est-à-dire que du code y est injecté et exécuté par des applications, mais les deux sur lesquels je me concentrerai sont l'injection SQL et l'injection de script.

Comment fonctionne l'injection SQL

Dans le cas d'une injection SQL, l'attaque est destinée à corrompre une requête de base de données de projet afin de générer de fausses données. L’attaquant doit d’abord localiser l’entrée de code au sein de l’application Web cible intégrée à la requête SQL.

Cette méthode est efficace uniquement si l'application Web contient l'entrée utilisateur contenue dans l'instruction SQL. La charge utile (instruction SQL illicite) peut ensuite être insérée et exécutée sur le serveur de base de données.

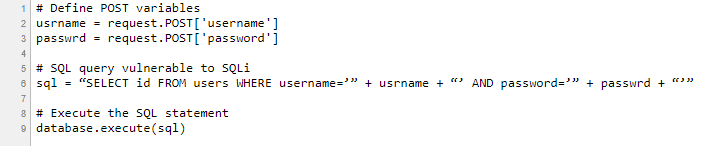

Le code de pseudo-serveur côté serveur suivant est un exemple simple d'authentification pouvant être vulnérable à l'injection SQL.

Dans le code ci-dessus, un attaquant pourrait insérer un chargement qui modifierait l'instruction SQL exécutée par le serveur de base de données. Un exemple qui définit le champ de mot de passe sur:

password’ OR 1=1

Cela déclenche automatiquement l'instruction suivante sur le serveur de base de données:

SELECT id FROM users WHERE username=’username’ AND password=’password’ OR 1=1

Ce que l'injection SQL peut faire

C'est le type de programmation d'injection le plus courant. Étant donné que SQL est le langage utilisé pour traiter les données stockées dans les systèmes de gestion de base de données relationnelle (SGBDR), une attaque peut être utilisée en utilisant la possibilité de donner et d'exécuter des instructions SQL pour accéder, modifier et même supprimer des données.

Il peut permettre à un attaquant de contourner l'authentification, de divulguer entièrement les données stockées dans la base de données, l'intégrité des données de conflit, de provoquer des problèmes de rejet, de modifier les soldes et d'annuler les transactions.

Comment empêcher l'injection SQL

Il existe quelques étapes pour rendre vos applications moins vulnérables, mais avant de procéder, il est préférable de supposer que toutes les données fournies par les utilisateurs sont dangereuses et que vous ne leur faites confiance. Ensuite, vous pouvez envisager les éléments suivants:

- Désactiver l'utilisation de SQL dynamique - Cela ne crée pas de requêtes de base de données saisies par l'utilisateur. Si nécessaire, stérilisez, vérifiez et quittez les valeurs avant d'effectuer une requête à l'aide des données saisies par l'utilisateur.

- Tirez parti du pare-feu: le pare-feu (logiciel ou application) de l'application Web aidera à filtrer les données malveillantes.

- Achetez le meilleur logiciel - cela signifie simplement que le programmeur sera responsable de la vérification et de la correction des défauts.

- Crypter ou défragmenter les mots de passe et toutes les autres données confidentielles dont vous disposez, cela devrait inclure des chaînes de connexion.

- Évitez de vous connecter à votre base de données avec des comptes spécifiques à l'administrateur, sauf si vous en avez besoin.

Injection de script

Cette vulnérabilité de sécurité est une menace qui permet aux attaquants d'insérer directement du code malveillant via des formulaires Web de sites Web basés sur des données via des éléments d'interface utilisateur. Cette attaque est souvent appelée script intersite ou XSS. Les signes sont considérés et et et et et et et هي الأكثر استهدافًا لحقن Script.

Comment prévenir l'injection de script

Les étapes pour empêcher l’injection de script dépendent du code de programmation que vous utilisez. En général, vous aurez besoin de:

- Validez et stérilisez la saisie de l'utilisateur (toute forme de champ de saisie) en supprimant ou en supprimant le contenu malveillant potentiel

- Nettoyer les chaînes de requête dans les URL

- Valider et stériliser tous les formulaires de données, tableaux et objets avant leur exécution sur le serveur

Conclusion

En termes simples, mieux vaut prévenir que guérir. Avec les nouvelles mises à jour technologiques, nos systèmes sont davantage menacés. Pour rester à jour, il est important de disposer des dernières corrections et mises à jour et de conserver les meilleures pratiques. Cela rend difficile de tomber victime de ces attaques malveillantes.