Les ordinateurs sont devenus un élément indispensable de la vie quotidienne. Les systèmes informatiques stockent presque toutes les informations personnelles importantes et les données d'infrastructure critiques, telles que les archives gouvernementales et les comptes bancaires. Toutes ces informations sont précieuses, en particulier pour les cybercriminels. Le vol traditionnel d'objets physiques s'est transformé en vol de données. Mais comment la cybercriminalité a-t-elle commencé ? Quelles menaces historiques subsistent ? Vérifier Comment définir et atteindre vos objectifs de cybersécurité.

Premiers exemples de cybercriminalité

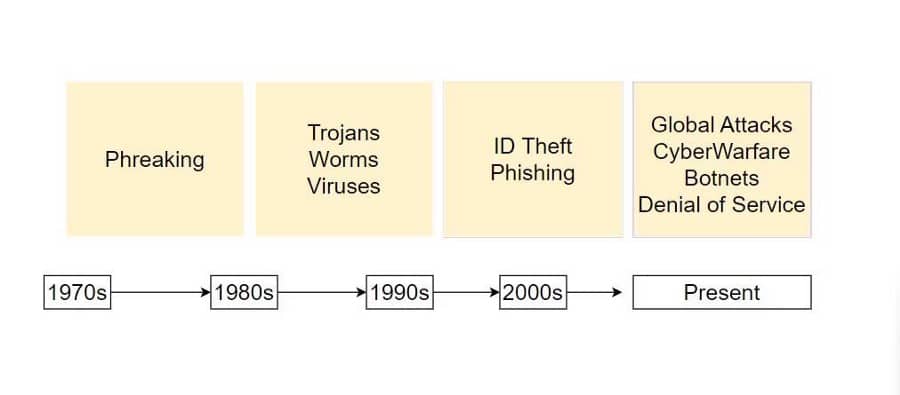

Dans les années XNUMX, les premiers exemples de cyberattaques se faisaient via les téléphones. Le but ici était de faire des appels téléphoniques internationaux; L'attaquant utilisait activement l'ingénierie inverse, c'est-à-dire qu'il recréait les tonalités utilisées pour ces appels pour passer des appels téléphoniques gratuits partout dans le monde.

Les vers informatiques sont apparus à la fin des années XNUMX. Le premier ver s'appelait le ver Morris, du nom de son développeur, Robert Morris. Ils n'ont pas été créés dans un but malveillant. Au lieu de cela, ils ont été développés pour mesurer la taille d'Internet. Cependant, les énormes pertes financières résultant de son utilisation se sont élevées à des dizaines de milliards de dollars. Morris devient par inadvertance l'un des hackers les plus célèbres.

En 1989, l'attaquant a mené la première attaque de ransomware, ce qui a encore compliqué les choses. Il s'agissait du secteur de la santé. L'agresseur a prétendu détenir des informations sur le sida et a envoyé des dizaines de milliers de disquettes dans des dizaines de pays. Les victimes de ransomware ont été invitées à envoyer 189 $ à une boîte postale au Panama afin de décrypter leurs systèmes. Aujourd'hui, les rançongiciels restent une menace sérieuse. Vérifier Qu'est-ce qu'un faux rançongiciel et devriez-vous vous en inquiéter ?

Comment la cybercriminalité a-t-elle évolué à ce jour ?

Dans les années XNUMX, les navigateurs Web et les technologies de messagerie se sont généralisés. C'étaient d'excellents outils pour les gens ordinaires - et pour les cybercriminels, car il était possible d'atteindre un large public en très peu de temps. Les cybercriminels peuvent désormais utiliser Internet au lieu de transporter les logiciels malveillants qu'ils ont développés à l'aide de disquettes. Les attaques de phishing et les tentatives d'escroquerie ont considérablement augmenté au cours de cette période. En raison du manque de mesures de sécurité et de lois sérieuses, de nombreux cybercriminels ont illégalement gagné beaucoup d'argent.

Les sites de réseautage social et la communication en ligne simplifiée ont accueilli le nouveau millénaire, et le vol d'identité via les services en ligne prend de l'ampleur. Les sites de réseaux sociaux ne sont que des bases de données contenant les informations de millions d'utilisateurs. Les cyberattaques deviennent systémiques, les pirates identifiant les cibles et les victimes et commençant à créer des vecteurs d'attaque appropriés.

Les développeurs et les entreprises technologiques annoncent chaque jour des milliers de nouvelles technologies, mises à jour, logiciels, matériels et applications. Cela signifie que la cybersécurité est devenue plus complexe. Les botnets en sont le meilleur exemple. Qui peut contrôler des milliers d'appareils vulnérables aux logiciels malveillants. Imaginez des attaques par un grand nombre d'appareils connectés à Internet sur un site Web vulnérable, comme une attaque par déni de service distribué (DDoS).

Vers, chevaux de Troie, hameçonnage, usurpation d'identité, rançongiciels et attaques DDoS : ils restent tous des menaces majeures pour la sécurité de nos données. Vérifier Des moyens rentables de mettre en œuvre la cybersécurité dans les limites du budget.

La relation entre l'ingénierie informatique et l'Internet des objets

La sécurité des informations signifie simplement protéger les données contre tout accès non autorisé. Chaque entreprise doit protéger ses données, ses clients et ses membres inscrits. C'est pourquoi les grandes entreprises font appel à des professionnels pour renforcer la sécurité de leurs informations.

L'objectif principal des ingénieurs en sécurité informatique est d'appliquer les principes de sécurité à divers réseaux et systèmes. Avec l'Internet des objets (IoT), les cybercriminels peuvent attaquer tout ce qui est connecté à Internet. Il n'y a pas que les sites Web et les applications qui sont vulnérables aux cyberattaques. Les réfrigérateurs, les fours et même les climatiseurs de votre maison ont également besoin d'être protégés. Étant donné que chacun de ces appareils peut avoir sa propre adresse IP, il peut également présenter des failles de sécurité potentielles.

Et si vous pensez qu'un appareil qui ne se connecte pas à un réseau sur Internet est sûr, vous vous trompez. Des outils de communication tels que l'USB peuvent être utilisés pour attaquer des appareils qui ne sont pas directement connectés à Internet. Les réseaux d'entreprise en particulier ont besoin de professionnels de l'informatique qualifiés pour examiner les éventuelles vulnérabilités de sécurité de l'Internet des objets.

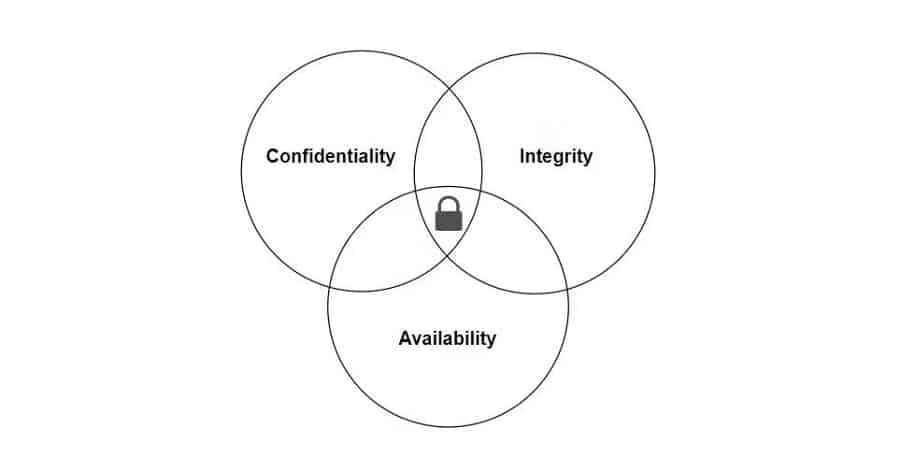

Les équipes de sécurité doivent adopter les principes de confidentialité, d'intégrité et de disponibilité, et intégrer ces principes et exigences dans les systèmes après des résultats de test réussis. En tant que tel, cela est essentiel pour les développeurs, les fabricants et les ingénieurs informatiques.

Les développeurs, les fabricants et les équipes informatiques peuvent sembler indépendants les uns des autres, mais ils font en réalité partie d'un système indissociable. L'assurance des informations doit suivre un certain système pour chaque transaction. Un réseau régulier et prédéfini est donc nécessaire pour assurer la cohérence entre l'équipe de test, les ingénieurs informatiques et les développeurs. Il y a beaucoup de choses qui doivent être décidées à l'avance. Vous devez développer un produit qui aura ces exigences spécifiques, conformément aux approches trinitaires de la CIA, à savoir la confidentialité, l'intégrité et la facilité d'utilisation. Quelle est donc sa signification ? Vérifier Qu'est-ce que la triade CIA en matière de cybersécurité ?

Signification de la triade CIA

L'un des principes de base sous-jacents à la sécurité de l'information est la triade CIA. Vous pouvez le considérer comme les articles fixes de la constitution. Le professionnel de l'informatique pense conformément aux principes énoncés dans la triade CIA.

- secretLes informations sont-elles confidentielles ? Il est nécessaire d'utiliser diverses techniques de cryptage pour empêcher que les données ne deviennent utilisables lors d'un accès non autorisé.

- intégritéStocker correctement les informations est aussi important que de préserver leur confidentialité. Il est nécessaire de prendre des mesures contre les données modifiées de manière non autorisée.

- La disponibilité: Bien entendu, les données doivent être accessibles à tous ceux qui en ont vraiment besoin ! Il est important d'accéder non seulement aux logiciels, mais également aux informations sur le matériel.

Protégez-vous de la cybercriminalité

En raison des développements technologiques croissants, la cybercriminalité augmente aujourd'hui à un rythme accéléré. Rester à jour et connaître l'importance de vos mots de passe et de vos données est essentiel pour vous protéger des cybercriminels. Si vous n'avez pas de connaissances professionnelles sur ce sujet, faites-vous aider par des experts et tenez compte des recommandations données sur la sécurité des données.

La plupart des appareils que vous utilisez contiennent des informations importantes et confidentielles vous concernant. Vous ne voulez pas que des données privées tombent entre de mauvaises mains. Même si les appareils ne l'ont pas, cela peut potentiellement causer des dommages physiques. C'est pourquoi il est important de connaître l'évolution et la trajectoire de la cybercriminalité ; De cette façon, vous pouvez prendre certaines mesures pour vous protéger. Vous pouvez voir maintenant Meilleurs cours en ligne pour démarrer une carrière dans la cybersécurité.