Les attaques de phishing sur les téléphones mobiles ne sont pas nouvelles mais deviennent de plus en plus complexes en raison de nouveaux vecteurs d'attaque. Ce ne sont plus de faux sites qui ramassent des lignes et des couleurs pour se moquer des copies originales. Les escrocs se sont développés dans le domaine du vol de données sur les réseaux sociaux et de la sécurité par mot de passe (OTP).

Nous discuterons ici des attaques de phishing traditionnelles et sophistiquées et des meilleurs moyens de les combattre.

Attaques de phishing traditionnelles

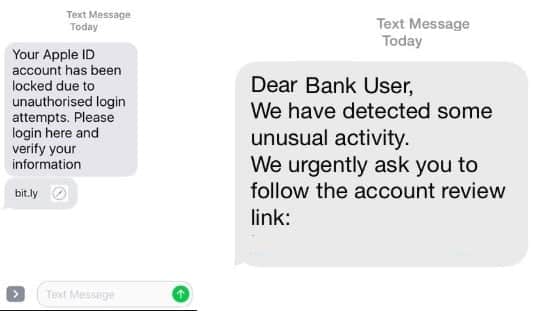

1. Phishing par SMS

Les attaques de phishing existent depuis de nombreuses années. Les méthodes n'ont pas beaucoup changé - elles visent toujours à attirer l'attention de la cible par des mesures incitatives, la peur ou une suspension épineuse. Outre les informations relatives aux comptes bancaires et aux cartes de crédit, les cybercriminels cibleront leurs identifiants de connexion sur des identifiants Apple, des devises cryptées et des comptes PayPal. Toutes ces informations peuvent être vendues à des fins lucratives dans le Web sombre. Pour le moment, l'identifiant Apple 15 est seulement de 1 $ et ce nombre en indique un nombre facilement disponible. En cas d'escroquerie bancaire, les manifestants sont susceptibles d'appeler d'abord le bureau du procureur pour obtenir confirmation.

Comment le combattre: Ne cliquez sur aucun lien qui vous oblige à agir rapidement. Les entreprises légitimes ne vous dérangent pas de cette façon. En outre, il peut y avoir des logiciels malveillants au téléphone sur ces liens.

2. Robocalls

Les tentatives de phishing basées sur la voix (appelées "vishing") sont légèrement plus nombreuses que les SMS. Les appelants disposent des dernières technologies: identification de l'appelant usurpée, connexion à distance automatique, numéros d'indicatif régional et accès à vos informations personnelles. Il suffit d'entrer les informations de votre carte de crédit après vous avoir dit de commander "1".

Comment le combattre: Certaines applications mobiles telles que Truecaller et Robokiller peuvent vous aider à désactiver automatiquement ces robots. Si cette personne est un véritable artiste humain, tout ce que vous avez à faire est de raccrocher et de ne pas se comporter poliment.

3. Phishing en ligne

Après le scandale Cambridge Analytics, personne ne s’étonne que les sites de réseaux sociaux soient devenus des environnements cibles des attaques de phishing. Les fraudeurs sur les médias sociaux peuvent imiter des célébrités, vos meilleurs amis et même les membres de votre famille avec toutes les données que vous recevez sur un plat. Les fraudeurs de Chemtocurrency cherchent des victimes potentielles après avoir jeté un œil à leurs publications sur les réseaux sociaux.

Comment le combattre: Gardez votre intelligence, et ne correspond pas à vos informations personnelles avec les médias sociaux. Ne parlez pas de choses telles que la collecte de Betcuen en ligne.

Attaques de phishing avancées

1. Numéro de téléphone "Port Out"

Les attaques par les ports téléphoniques font partie des dernières escroqueries sur les téléphones mobiles, et même les sociétés de télécommunications publient des rapports de consultation (voir ci-dessous). Cela frappe essentiellement votre système de sécurité de compte bancaire: authentification binaire. En fin de compte, la dépendance accrue des banques et des sociétés émettrices de cartes de crédit à l’égard des produits OTP en tant que deuxième couche de sécurité ne sera pas garantie.

Les pirates collectent des informations personnelles vous concernant, telles que des numéros de téléphone, des anniversaires, etc., et prétendent être "vous" pour transférer votre numéro de carte SIM vers une autre compagnie aérienne. Cela se fait de plus en plus dans les magasins de pétroliers où la sécurité est assouplie et vérifiée. Après avoir contrôlé votre numéro de téléphone pendant quelques heures, voire quelques jours, ils peuvent l'utiliser pour recevoir des OTP de vos banques. Outre la fraude financière, les trafiquants de drogue utilisent des numéros "exclus" pour couvrir leurs itinéraires.

Comment le combattre: En fait, vous ne pouvez pas faire grand chose si un phishing escroque votre numéro de téléphone. Mais il se peut que vous disposiez de quelques heures avant que quelque chose de grave ne se produise. Il est donc important de rester vigilant. Si vous constatez que votre téléphone est incapable d’exécuter des fonctions de base telles que l’appel ou l’envoi de SMS, soupçonnez qu’il a été compromis. Dites à vos banques et demandez-leur de geler vos comptes. Dites à votre opérateur réseau de bloquer immédiatement votre carte SIM.

2. Clone téléphone portable

Les attaques de clones de téléphones portables sont le dernier ajout à la famille des tentatives de phishing mobiles. Auparavant, le "commutateur SIM" était utilisé pour tirer parti du numéro IMEI du téléphone. À l'heure actuelle, cela peut être fait même sans toucher l'appareil. Une simple recherche Google sur "comment cloner un téléphone sans fil" propose des didacticiels faciles à utiliser.

L'une de ces méthodes consiste à utiliser le piratage Bluetooth. En utilisant un programme téléchargé, un attaquant peut accéder à un autre appareil Bluetooth à proximité. Après avoir composé le numéro, les activités du téléphone cible, y compris les frappes au clavier, peuvent être surveillées à distance. En fait, cela n’est pas illégal car il existe des solutions de contrôle parental qui vous permettent de surveiller d’autres téléphones à distance.

Comment le combattre: C'est vraiment difficile d'être à l'abri de ça. La meilleure chose que vous puissiez faire est d'installer des applications à partir de sources de vérification uniquement et de jeter un œil à toutes les autorisations requises par chaque application. Si l'application demande l'autorisation pour une fonction dont elle n'a pas besoin, elle doit être mise sur liste noire ou désinstallée immédiatement.

Un dernier mot

Compte tenu de l'incidence croissante des attaques de phishing sur les téléphones mobiles, il est juste de supposer que tout sauf une vigilance constante vous aideront à rester en sécurité.

Avez-vous été victime d'attaques de phishing par téléphone? S'il vous plaît partager vos expériences.