Muchos de nuestros dispositivos electrónicos han migrado a la tecnología inalámbrica para comunicarse a lo largo de los años. En lugar de cables largos y enredados de nuestro mouse, teclado, auriculares y parlantes, tenemos elementos inalámbricos convenientes y fáciles de usar que nos permiten disfrutar mejor de la tecnología.

Dado que muchos de estos dispositivos inalámbricos dependen de la tecnología Bluetooth, Bluetooth SIG (Agencia de Tecnología Bluetooth) ha agregado una variedad de protocolos de seguridad manteniendo la comodidad y la confiabilidad. Verificar ¿Qué es la nueva tecnología Bluetooth 5.1 y en qué se diferencia de las versiones anteriores?

Lo que hace posible la seguridad de Bluetooth son los métodos y algoritmos de encriptación inteligente que se han proporcionado. Siga leyendo si está interesado en cómo se diseña y utiliza la seguridad de Bluetooth para el cifrado.

Último Bluetooth y privacidad de bajo consumo

Bluetooth Security tiene como objetivo proporcionar protocolos estándar para dispositivos habilitados para Bluetooth con respecto a la autenticación, seguridad, confidencialidad y privacidad, todos los cuales usan encriptación. Ha estado en uso desde 1998 y ya tiene muchas iteraciones.

En 2010, con la creciente necesidad de una mejor tecnología inalámbrica de corto alcance, Bluetooth SIG desarrolló una nueva versión de Bluetooth: Bluetooth 4.0. La diferencia más significativa entre las generaciones anteriores de Bluetooth y Bluetooth 4.0 es la adición de BLE (Bluetooth Low Energy).

Tenga en cuenta que el término "baja energía" en BLE no significa necesariamente que la tecnología utilice menos energía; Simplemente significa que funcionan bien con dispositivos de bajo consumo, como auriculares inalámbricos, que tienen una capacidad de batería mínima.

Dado que la mayoría de los dispositivos ejecutan Bluetooth 4.0 y versiones posteriores, analizaremos específicamente la combinación de diseño de estas versiones más nuevas. Además, esta versión ha resuelto varios problemas de seguridad de generaciones anteriores de Bluetooth.

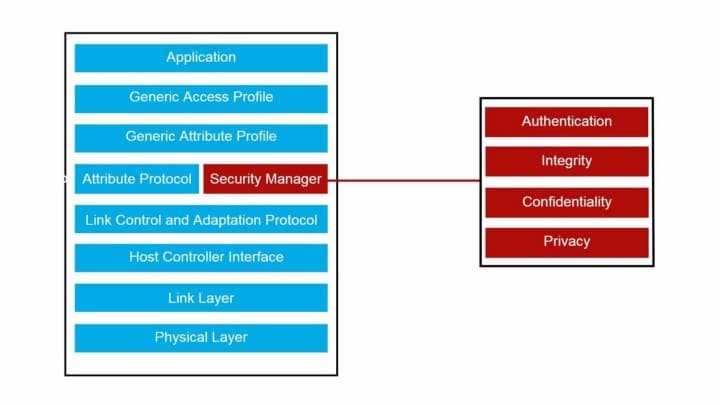

Las versiones actuales de Bluetooth utilizan actualmente el paquete BLE que se describe a continuación:

Nos interesa parte de la cuarta capa del stack conocida como Security Manager, que se ocupa de todo lo relacionado con la autenticación, seguridad, confidencialidad y privacidad. Donde Security Manager implementa sus propios protocolos emparejando y conectando dispositivos. Verificar Wi-Fi Direct: transfiera archivos desde Windows de forma inalámbrica y más rápido que Bluetooth.

Métodos de emparejamiento proporcionados por BLE

El emparejamiento es una parte integral de la gestión de la seguridad de Bluetooth. ¿Dónde autentica el dispositivo al que se está conectando si es el dispositivo previsto y luego genera una clave de cifrado para que ambos dispositivos la usen durante la sesión?

Sus dispositivos pueden usar varios métodos de autenticación para garantizar que esté conectado al dispositivo deseado. Estos métodos incluyen:

- simplemente funciona: La forma más rápida y menos segura de pasar claves de cifrado a ambos dispositivos.

- OOB (Gestión fuera de banda): utiliza otros métodos de autenticación (además de Bluetooth) para enviar claves de cifrado. Los ejemplos incluyen conectarse a través de NFC o usar la cámara de su dispositivo para escanear un código QR en la pantalla del otro dispositivo

- llave maestra: El usuario se autentica proporcionando la clave de acceso correcta cuando se le solicite.

- comparación digital: funciona como una clave de acceso, pero los dispositivos envían las claves de acceso automáticamente. El usuario solo necesita confirmar si ambos dispositivos tienen las mismas claves de acceso.

Algoritmos de clave de cifrado BLE

Ahora que sus dispositivos han autenticado la identidad del dispositivo conectado. Luego enviará las claves de cifrado que sus dispositivos utilizarán para cifrar y descifrar datos durante la sesión.

La gestión de la seguridad de Bluetooth tiene varias etapas en las que se utilizan diferentes algoritmos de clave de cifrado para que funcione correctamente. Los algoritmos de clave de cifrado más comunes utilizados por la última versión de Bluetooth (4.0 y superior) pueden ser los siguientes:

- clave simétrica: este tipo de cifrado utiliza una sola clave para descifrar hashes o ceros.

- llave asimétrica: Este tipo de cifrado utiliza lo que se conoce como clave pública y clave privada. La clave pública se utiliza para cifrar los datos, mientras que la clave privada descifra los datos cifrados.

- codificación de curva elíptica (ECC): utiliza una ecuación de curva elíptica para crear claves que son mucho más cortas que las claves simétricas o asimétricas pero que son igualmente seguras.

- Estándar de cifrado avanzado (AES): es un cifrado de bloque simétrico que abarca 128 bits.

Proceso de vinculación y asociación de gestión de seguridad

La capa de administración de seguridad está diseñada para manejar todas las cosas de seguridad dentro de Bluetooth a través de lo que se conoce como procesos de emparejamiento y vinculación. Siempre habrá un dispositivo maestro y un dispositivo esclavo en la conexión Bluetooth.

El dispositivo seguido es el dispositivo que busca la transmisión de dispositivos habilitados para Bluetooth. Por el contrario, un seguidor es un dispositivo que transmite su ubicación para que todos la conozcan.

Un ejemplo de una relación seguidor-seguidor sería su teléfono y un auricular inalámbrico. Su teléfono es el dispositivo seguido porque busca dispositivos Bluetooth, mientras que su auricular inalámbrico es el seguido porque es el que transmite sus señales para que su teléfono las encuentre.

El proceso de asociación consta de las dos primeras de las tres etapas de la gestión de la seguridad. El proceso de emparejamiento implica la conexión inicial de los dispositivos que intentan conectarse.

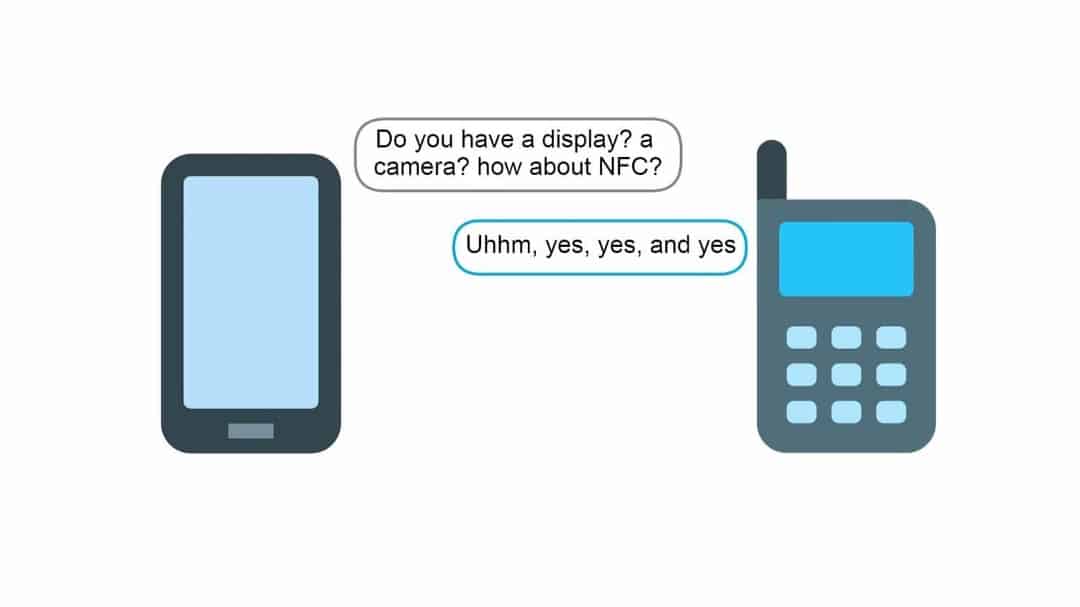

- Para el emparejamiento inicial, tanto el esclavo como los dispositivos esclavos compartirán la lista de capacidades que tiene cada dispositivo y la versión de Bluetooth que está ejecutando. Estas capacidades incluirán si el dispositivo tiene o no pantalla, teclado, cámara y NFC.

- Después de informar a algunos de ellos sobre sus capacidades, los dispositivos dependientes y dependientes decidirán qué protocolo de seguridad y algoritmos de cifrado utilizar.

- El cifrado combinado del emparejamiento inicial de ambos dispositivos se conoce como STK (Short Range Key). Como sugiere el nombre, STK será la clave de cifrado que usarán tanto el esclavo como los dispositivos esclavos hasta que expire la sesión.

- Cuando ambos dispositivos se emparejan con éxito, utilizan STK para cifrar cada paquete de datos que comparten. Y con el cifrado de datos, nadie que intente monitorear su sesión tendrá un STK para descifrar los datos.

- El problema con STK es que solo es adecuado para una sesión. Ambos dispositivos deberán seguir emparejados para crear un nuevo STK para cada sesión. Por este motivo, se desarrolló una etapa adicional opcional denominada bonding.

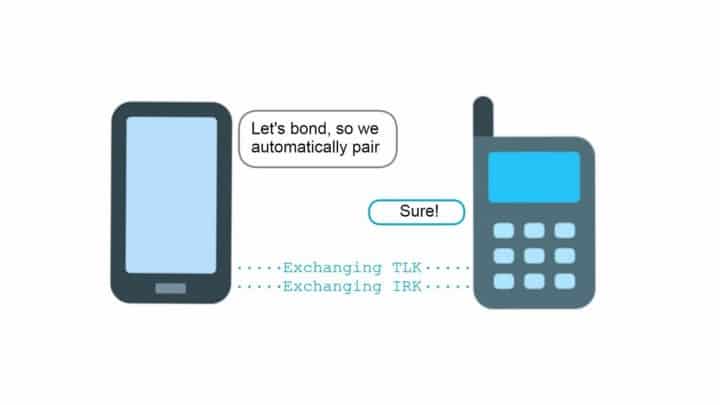

- La etapa de vinculación es la tercera etapa de la gestión de seguridad de Bluetooth. Es el aviso opcional que recibe en su dispositivo que le pregunta si confía en el dispositivo emparejado y si desea llamarlo cuando vea la transmisión del dispositivo.

- Dado que ambos dispositivos ya están emparejados (tienen una conexión segura a través de STK), el proceso de emparejamiento no requerirá más controles de seguridad. Lo que hará esta etapa es generar LTK (Clave a largo plazo) e IRK (Clave de resolución de identidad). Ambos dispositivos luego usarán estas claves para descifrar los datos e identificar automáticamente su dispositivo cuando Bluetooth esté activado.

- LTK es una clave de cifrado similar a STK que utilizan los dispositivos para cifrar y descifrar datos. La diferencia es que LTK se genera a través de ECC en lugar de AES-120 y se usa a largo plazo.

Para entender IRK, hablemos brevemente sobre la dirección MAC de Bluetooth. Todos los dispositivos habilitados para Bluetooth vienen con un NIC (controlador de interfaz de red). Cada NIC viene con una dirección MAC (Control de acceso a medios) única. No puede cambiar estas direcciones MAC porque las direcciones proporcionadas están codificadas estáticamente en el hardware físico de la NIC.

Aunque puedes Suplantación de direcciones MAC Sin embargo, usar una aplicación dedicada no es una opción viable cuando desea que los dispositivos asociados reconozcan su dispositivo. Con esto en mente, Bluetooth SIG ha agregado un sistema IRK que permite que su dispositivo sea reconocido por dispositivos asociados y desconocido para dispositivos Bluetooth desconocidos. Verificar Cómo obtener una mejor calidad de sonido de los auriculares Bluetooth con LDAC.

Sumérgete en los detalles

Bluetooth es una combinación compleja de tecnologías que brindan una amplia gama de compatibilidad, conveniencia y confiabilidad de dispositivos. La naturaleza de Bluetooth hace que la seguridad de esta tecnología sea un tema algo complicado.

Los puntos anteriores están simplificados y pretenden dar una idea general de cómo funciona el cifrado y la seguridad de Bluetooth. Esperamos que esto sirva como una puerta de entrada para que las personas preocupadas por la seguridad profundicen en el tema y aprendan más sobre el funcionamiento interno de Bluetooth. Ahora puedes ver Algunas razones por las que tu próximo coche necesita Bluetooth.