No está solo si le preocupan las amenazas cada vez mayores de piratería informática y robo de datos. Si bien las indicaciones de autenticación multifactor son suficientes para protegerse de la mayoría de los piratas informáticos potenciales, todavía se producen miles de infracciones todos los días.

YubiKey es una de las soluciones más populares para el problema de autenticación. Pero, ¿qué es YubiKey y cómo funciona la autenticación de hardware? ¿Puedes asegurar tu computadora Linux con YubiKey? Verificar Las mejores alternativas de LastPass Password Manager para Android.

¿Por qué usar YubiKey para autenticar dispositivos?

Hay muchos tipos diferentes de autenticación, incluidas contraseñas, autenticación por SMS e incluso aplicaciones de autenticación que puede usar con su teléfono. Un tipo menos común es la autenticación de hardware, que implica el uso de un pequeño dispositivo adicional para enviar un código de autenticación cuando se le solicite.

YubiKeys y otros autenticadores de hardware tienen algunas ventajas sobre otras aplicaciones de autenticación. Es más fácil de usar, más seguro y es casi imposible verificar la autenticación sin acceso a la propia YubiKey.

Primeros pasos con Yubikey

Puede comenzar a usar YubiKey con solo unos simples pasos. Como primer paso, debe aprovechar la prueba que ha realizado Yubico Compre la mejor YubiKey para las especificaciones de su dispositivo. Una vez que tenga a mano la YubiKey correcta, puede usarla como un dispositivo de autenticación para sitios web y aplicaciones.

Incluso puede usarlo para la autenticación Sudo y SSH en su computadora con Linux. Le explicaremos todo lo que necesita saber sobre cómo elegir una YubiKey compatible con sudo/SSH y configurarla para la autenticación.

Elija la YubiKey correcta para su sistema

Si desea usar su YubiKey para autenticarse en su computadora Linux, hay algunas YubiKeys que se destacan como excelentes opciones. YubiKey 5 y YubiKey 5 NFC son opciones clásicas que funcionan bien con sistemas equipados con USB-A y USB-C, respectivamente.

Si desea usar YubiKey con su computadora Linux y su teléfono Android, debe considerar YubiKey 5c NFC. Si tiene una computadora con Linux y un iPhone, debería considerar el YubiKey 5ci, ya que es compatible con USB-C y Lightning.

Es importante tener en cuenta que la cadena YubiHSM no es compatible con la autenticación sudo. Legacy YubiKeys puede o no ser compatible con la autenticación sudo/SSH dependiendo de sus características específicas.

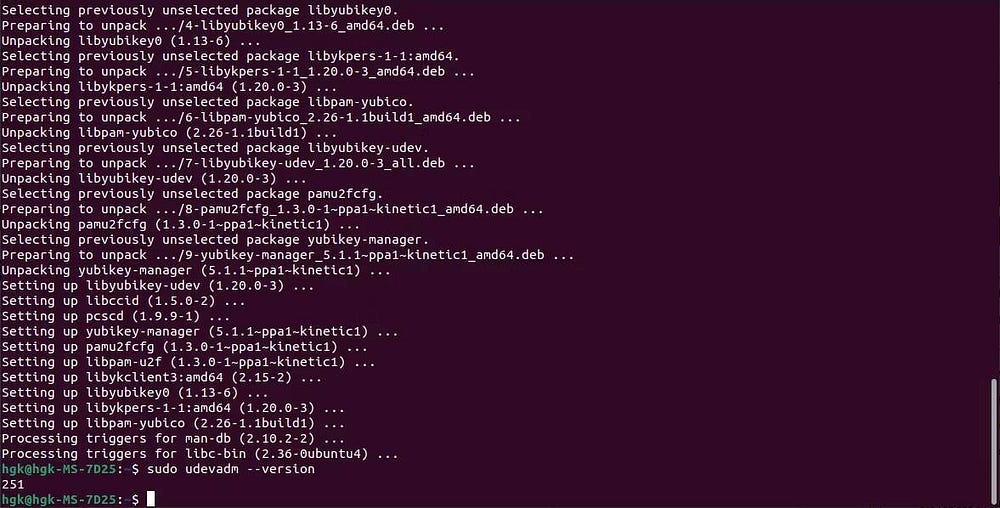

Antes de comenzar con la autenticación Sudo o SSH, debe instalar el PPA de YubiKey. Abra Terminal e ingrese los siguientes comandos para actualizar sus paquetes e instalar YubiKey Authenticator y YubiKey Manager:

sudo add-apt-repository ppa:yubico/stable sudo apt-get update sudo apt install yubikey-manager libpam-yubico libpam-u2f

A continuación, deberá verificar que su sistema esté listo para funcionar con su YubiKey. Ejecute el siguiente comando en la terminal para verificar la versión udev tu:

sudo udevadm --version La terminal devolverá un número. Si el número es 244 o superior, su sistema es compatible con YubiKey. En este caso, puede pasar al siguiente paso.

De lo contrario, deberá configurar su sistema. Debe usar los siguientes comandos para verificar si: udev está instalado en su computadora, y para instalarlo si no lo está:

dpkg -s libu2f-udev sudo apt install libu2f-udev

A continuación, compruebe si la interfaz U2F de YubiKey está desbloqueada. Si tiene un YubiKey NEO o un YubiKey NEO-n, inserte su dispositivo YubiKey, abra YubiKey Manager y vaya a Interfaces. Permitir interfaz U2F Y presione Guardar. Verificar Razones por las que no deberías implementar Docker sin sudo.

Configure una YubiKey para la autenticación sudo en Linux

sudo Es uno de los comandos más peligrosos en el entorno Linux. En las manos adecuadas, proporciona un impresionante nivel de alcance suficiente para realizar la mayoría de los trabajos. En las manos equivocadas, puede permitir el acceso al nivel raíz que proporciona sudo Permita que usuarios maliciosos exploten o destruyan el sistema.

La YubiKey es un excelente dispositivo para la autenticación. sudo Porque es casi imposible copiar la autenticación sin acceso a la propia YubiKey. La mayoría de YubiKeys son compatibles con la autenticación sudo , incluidos los FIP de la serie 5, la serie Key, los FIP de la serie 4, la serie Bio, la serie 5 y la serie 4.

de acuerdo a Yubico , el primer paso que debes dar es configurar la autenticación sudo Es para crear un archivo de reglas. Si su versión de udev es 188 o superior, instale las nuevas reglas U2F desde GitHub Y copie el archivo 70-u2f.rules en /etc/udev/rules.d.

Si su versión de udev es inferior a 188, instale reglas U2F heredadas desde GitHub Y copie el archivo u2f.rules de 70 años en /etc/udev/rules.d.

Si su versión de udev es 244 o superior o ha creado los archivos de reglas necesarios, está listo para asociar su YubiKey con su cuenta.

Inserte su YubiKey en su computadora, abra la Terminal e ingrese los siguientes comandos para asociar su YubiKey con su cuenta:

mkdir -p ~/.config/Yubicopamu2fcfg > ~/.config/Yubico/u2f_keys

Espere unos momentos hasta que la luz indicadora del Yubi Switch comience a parpadear. Toque el botón en su Yubi Switch para confirmar el enlace del dispositivo.

Si tiene otra YubiKey a mano, debe agregarla como dispositivo de respaldo ingresando el siguiente comando y completando el mismo proceso:

pamu2fcfg -n >> ~/.config/Yubico/u2f_keys

Finalmente, deberá configurar un comando sudo Para solicitar la autenticación de YubiKey. Debe comenzar ingresando el siguiente comando para abrir el archivo de configuración de sudo:

sudo vi /etc/pam.d/sudo

Una vez que se abra el archivo de configuración, pegue la siguiente línea debajo del incluir autenticación común Para configurar sudo Para solicitar la autenticación de YubiKey:

auth required pam_u2f.so

Guarde el archivo y salga presionando Escape y escribiendo: wq , y presionando Participar , pero deja la Terminal abierta. No podrá revertir los cambios que realizó en una autenticación. sudo Si la Terminal está cerrada.

Abra otra Terminal y ejecute el siguiente comando con su YubiKey desenchufado, luego ingrese su contraseña:

sudo echo testing

El proceso de autenticación fallará. Ingrese su YubiKey y vuelva a ingresar el comando y la contraseña. Cuando la luz indicadora de YubiKey comience a parpadear, toque el botón en su YubiKey. Debe ser aprobado. Si esto sucede, su YubiKey está configurada para autenticarse sudo.

Cómo configurar YubiKey para autenticación SSH

¡También puede usar una YubiKey para la autenticación SSH! Varios YubiKeys son compatibles con SSH, incluidos Series 5 FIPS, 5 Series, 4 FIPS Series y Series 4. El uso de YubiKey para autenticar sus conexiones le permitirá hacer que cada inicio de sesión SSH sea más seguro.

La mejor manera de configurar una YubiKey ha sido determinada por un usuario experimentado en la web GitHub. Necesitará SSH 8.2 o posterior y una YubiKey con firmware 5.2.3 o posterior. Puede verificar su versión de OpenSSH, y actualizarla si es necesario, usando los siguientes comandos:

ssh -V sudo apt update && sudo apt upgrade

A continuación, deberá configurar SSH para aceptar su YubiKey. Ingrese el siguiente comando para abrir el editor vi y modificar el archivo de configuración:

sudo vi /etc/ssh/sshd_config

Agregue la siguiente línea al archivo de configuración para que se acepte su YubiKey:

PubkeyAcceptedKeyTypes sk-ecdsa-sha2-nistp256@openssh.com,sk-ssh-ed25519-cert-v01@openssh.com

Guarde el archivo y salga presionando Escapar , y escribe: wq , y presionando Participar. Finalmente, reinicie el servicio SSH con el siguiente comando para que la nueva configuración se active:

sudo service ssh restart

Finalmente, está listo para generar el par de claves que usará para la autenticación SSH. Vaya a su directorio SSH y cree una nueva clave SSH con los siguientes comandos:

cd home/username/.ssh ssh-keygen -t ed25519-sk

Se crearán dos archivos en el directorio. ~ / .ssh /. Tenga en cuenta que es posible que deba usar ecdsa-sk en lugar de ed25519-sk si su sistema no es compatible y falló el registro de la clave solicitada por la Terminal.

A continuación, deberá agregar la clave pública a su servidor con el siguiente comando:

ssh-copy-id -i ~/.ssh/id_ed25519_sk.pub username@server

También debe agregarse al archivo sudoers para conservar los permisos después de deshabilitar el inicio de sesión raíz. Accede al archivo y ábrelo con visudo.

Nota: No abra el archivo sudoers con un editor de texto normal.

debajo de la línea que apunta a Raíz TODO = (TODO: TODO) TODO , agregue la siguiente línea:

username ALL=(ALL:ALL) ALL

Abre el archivo /etc/ssh/ssd_config Agregue las siguientes líneas para deshabilitar el inicio de sesión raíz y el inicio de sesión con contraseña:

ChallengeResponseAuthentication noPermitRootLogin no

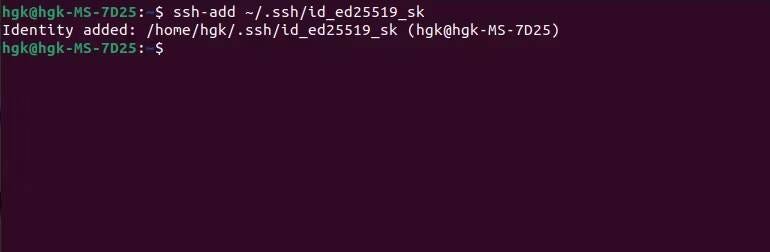

Finalmente, ingrese el siguiente comando para cargar su clave en su proxy SSH durante la sesión:

ssh-add ~/.ssh/id_ed25519_sk

Ahora puede usar su YubiKey para la autenticación SSH. Deberá insertar su YubiKey en su computadora cuando se le solicite y hacer clic en el botón cuando el indicador parpadee. Con este nuevo método de autenticación, el acceso SSH a su servidor remoto será significativamente más seguro. Verificar La guía completa sobre cómo configurar SSH en Linux y probar su configuración.

Otros posibles usos de YubiKey

Realmente no hay límite en la forma en que puede usar YubiKey en su sistema Linux. Si desea que su computadora sea más segura, considere usar YubiKey para la protección del disco o el cifrado sin contraseña. Incluso puede usarlo para firmar correos electrónicos y archivos si lo desea. Verificar Cómo proteger un servidor doméstico Linux.

Proteja su sistema Linux con YubiKey

No tiene que dejar de usar YubiKey para la autenticación SSH y sudo. También puede usar su YubiKey para autenticar el acceso a muchas de sus cuentas en la web. La mejor parte es que comenzar con YubiKey 2FA es un proceso simple. Puedes ver ahora Cómo instalar y configurar Snort IDS en Linux para proteger su red.