Las computadoras se han convertido en una parte indispensable de la vida diaria. Los sistemas informáticos almacenan casi toda la información personal importante y los datos de infraestructura crítica, como archivos gubernamentales y cuentas bancarias. Toda esta información es valiosa, especialmente para los ciberdelincuentes. El robo tradicional de objetos físicos ha evolucionado hacia el robo de datos. Pero, ¿cómo comenzó el cibercrimen? ¿Qué amenazas históricas quedan? Verificar Cómo establecer y alcanzar sus objetivos de ciberseguridad.

Primeros ejemplos de ciberdelincuencia

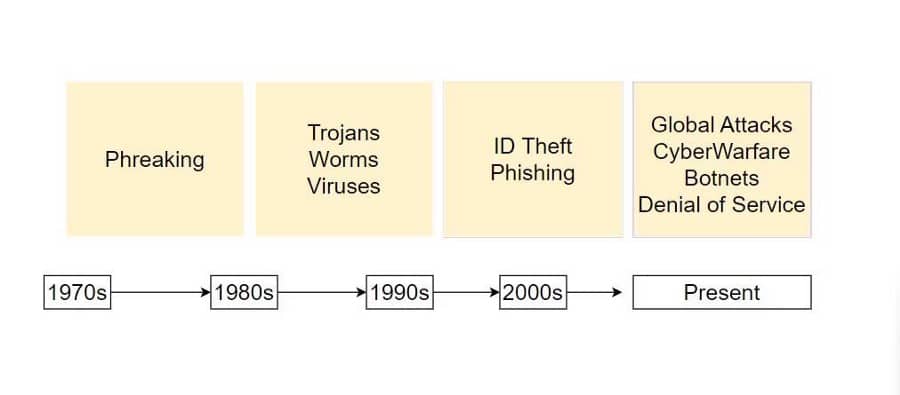

En la década de XNUMX, los primeros ejemplos de ataques cibernéticos fueron a través de teléfonos. El objetivo aquí era hacer llamadas telefónicas internacionales; El atacante estaba utilizando activamente la ingeniería inversa, es decir, recreando los tonos utilizados para estas llamadas para realizar llamadas telefónicas gratuitas en cualquier parte del mundo.

Los gusanos informáticos aparecieron a finales de la década de XNUMX. El primer gusano se llamó gusano Morris, en honor a su desarrollador, Robert Morris. No fueron creados para ningún propósito malicioso. En cambio, fueron desarrollados para medir el tamaño de Internet. Sin embargo, las enormes pérdidas financieras que se produjeron como resultado de su uso ascendieron a decenas de miles de millones de dólares. Morris, sin darse cuenta, se convierte en uno de los piratas informáticos más famosos.

En 1989, el atacante llevó a cabo el primer ataque de ransomware, lo que complicó aún más las cosas. Esto fue en el sector de la salud. El atacante afirmó tener información relacionada con el SIDA y envió decenas de miles de disquetes a docenas de países. Se pidió a las víctimas de ransomware que enviaran $189 a un apartado de correos en Panamá para descifrar sus sistemas. Hoy en día, el ransomware sigue siendo una amenaza grave. Verificar ¿Qué es el ransomware falso y debería preocuparse por él?

¿Cómo ha evolucionado el cibercrimen hasta el día de hoy?

En la década de XNUMX, los navegadores web y las tecnologías de correo electrónico se generalizaron. Eran excelentes herramientas para la gente común y para los ciberdelincuentes, porque era posible llegar a grandes audiencias en muy poco tiempo. Los ciberdelincuentes ahora pueden usar Internet en lugar de llevar el malware que desarrollaron usando disquetes. Los ataques de phishing y los intentos de defraudar a las personas han aumentado drásticamente en este período. Debido a la falta de medidas y leyes de seguridad serias, muchos ciberdelincuentes ganaron mucho dinero ilegalmente.

Los sitios de redes sociales y una comunicación en línea más sencilla han dado la bienvenida al nuevo milenio, y el robo de identidad a través de los servicios en línea está cobrando impulso. Los sitios de redes sociales son solo bases de datos que contienen la información de millones de usuarios. Los ataques cibernéticos se están volviendo sistémicos y los piratas informáticos identifican objetivos y víctimas y comienzan a crear vectores de ataque adecuados.

Los desarrolladores y las empresas de tecnología anuncian miles de nuevas tecnologías, actualizaciones, software, hardware y aplicaciones todos los días. Esto significa que la ciberseguridad se ha vuelto más compleja. El mejor ejemplo de esto son las botnets. Que puede controlar miles de dispositivos vulnerables a malware. Imagine ataques de una gran cantidad de dispositivos conectados a Internet en un sitio web vulnerable, como un ataque de denegación de servicio distribuido (DDoS).

Gusanos, troyanos, phishing, robo de identidad, ransomware y ataques DDoS: todos siguen siendo amenazas importantes para la seguridad de nuestros datos. Verificar Formas rentables de implementar la seguridad cibernética dentro del presupuesto.

La relación entre la ingeniería informática y el Internet de las Cosas

La seguridad de la información simplemente significa proteger los datos del acceso no autorizado. Toda empresa necesita proteger sus datos, clientes y miembros registrados. Es por esto que las grandes empresas contratan profesionales para potenciar la seguridad de su información.

El objetivo principal de los ingenieros de seguridad de TI es aplicar los principios de seguridad a varias redes y sistemas. Con el Internet de las cosas (IoT), los ciberdelincuentes pueden atacar todo lo que esté conectado a Internet; no solo los sitios web y las aplicaciones son vulnerables a los ciberataques. Los refrigeradores, los hornos e incluso los aires acondicionados de su hogar ahora también necesitan protección. Dado que cada uno de estos dispositivos puede tener su propia dirección IP, también puede tener posibles vulnerabilidades de seguridad.

Y si crees que un dispositivo que no se conecta a una red en Internet es seguro, estás equivocado. Las herramientas de comunicación como USB se pueden utilizar para atacar dispositivos que no están conectados directamente a Internet. Las redes corporativas, en particular, necesitan profesionales de TI que estén calificados para investigar posibles vulnerabilidades de seguridad en el Internet de las cosas.

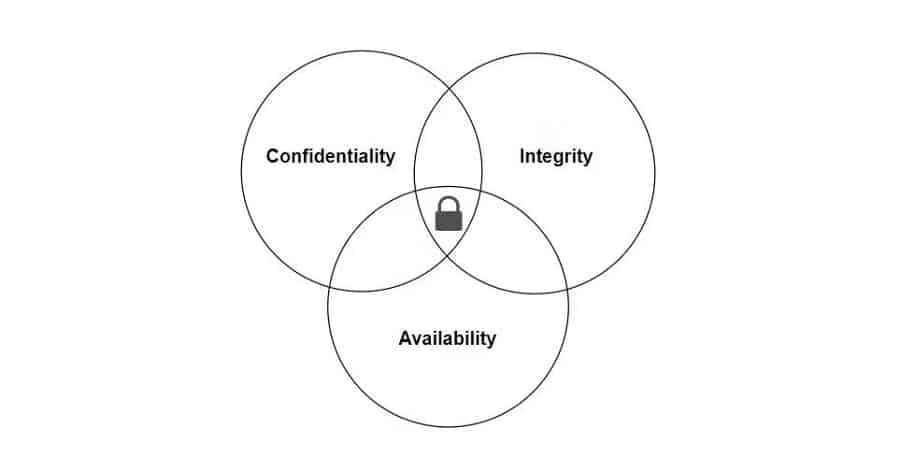

Los equipos de seguridad deben adoptar los principios de confidencialidad, integridad y disponibilidad, e integrar estos principios y requisitos en los sistemas después de obtener resultados exitosos en las pruebas. Como tal, esto es fundamental para los desarrolladores, fabricantes e ingenieros de TI.

Los desarrolladores, fabricantes y equipos de TI pueden parecer independientes entre sí, pero en realidad son parte de un sistema inseparable. El aseguramiento de la información debe seguir un sistema determinado para cada transacción, por lo que es necesaria una red regular y predefinida para garantizar la coherencia entre el equipo de pruebas, los ingenieros de TI y los desarrolladores. Hay mucho que necesita ser decidido de antemano. Debe desarrollar un producto que tenga estos requisitos específicos, de acuerdo con los enfoques de la trinidad de la CIA, a saber, confidencialidad, integridad y facilidad de uso. Entonces, ¿cuál es su significado? Verificar ¿Qué es la tríada CIA en ciberseguridad?

Importancia de la tríada de la CIA

Uno de los principios básicos que subyacen a la seguridad de la información es la tríada CIA. Puedes pensar en ello como los artículos fijos de la constitución. El profesional de TI piensa de acuerdo con los principios establecidos en la tríada CIA.

- confidencialidad¿La información es confidencial? Es necesario utilizar varias técnicas de encriptación para evitar que los datos se vuelvan utilizables durante el acceso no autorizado.

- integridadAlmacenar adecuadamente la información es tan importante como mantener su confidencialidad. Es necesario tomar medidas contra los datos que se modifican de forma no autorizada.

- Disponibilidad: ¡Por supuesto, los datos también deben estar disponibles para todos los que realmente necesitan acceder a ellos! Es importante acceder no solo al software sino también a la información del hardware.

Protégete del cibercrimen

Como resultado de los crecientes desarrollos tecnológicos, el cibercrimen actual está aumentando a un ritmo cada vez mayor. Mantenerse actualizado y conocer la importancia de sus contraseñas y datos es vital para protegerse de los ciberdelincuentes. Si no tiene conocimientos profesionales sobre este tema, búsquese apoyo de expertos y tenga en cuenta las recomendaciones dadas sobre seguridad de datos.

La mayoría de los dispositivos que utiliza contienen información importante y confidencial sobre usted. No desea que ningún dato privado caiga en manos equivocadas. Incluso si los dispositivos no lo tienen, puede causar daños físicos. Es por esto que es importante conocer cómo se está desarrollando y trayectoria el cibercrimen; De esta manera, puede tomar algunas medidas para protegerse. Puedes ver ahora Los mejores cursos en línea para comenzar una carrera en seguridad cibernética.