Según los últimos informes, recientemente, investigadores de algunas universidades conocidas realizaron un estudio conjunto que muestra claramente que el patrón de desbloqueo de Android se puede piratear fácilmente utilizando este método sencillo.

Hackea cualquier patrón de bloqueo de Android con este sencillo método

El sonar (tecnología de propagación del sonido) funciona emitiendo señales de sonido bajo el agua, por lo tanto, estas son las ondas que viajan en el medio marino y cuando golpean un objeto rebotan, para luego regresar al punto de partida. Por lo general, un submarino o barco simplemente interpreta las señales y almacena la grabación del fondo solo para reconocer peligros potenciales.

La tecnología se desarrolló rápidamente durante la Primera Guerra Mundial y se ha mejorado a lo largo de los años. Un siglo después, un equipo de investigadores de la Universidad de Lancaster (Reino Unido) y Linkoping (Suecia) habló sobre cómo hackear un teléfono Android ingresando a través de un patrón de desbloqueo.

Para lograrlo, primero tuvieron que convertir el teléfono en un sonar. No hay sorpresa si tenemos en cuenta que el smartphone no emite ondas sonoras, sino ondas de radio.

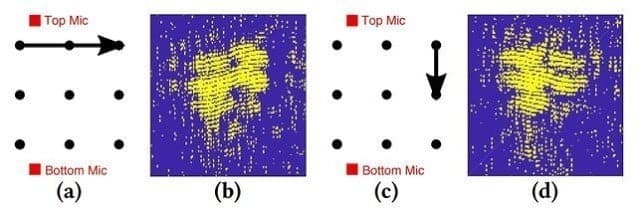

Así, para solucionar este "problema", los investigadores envían sonidos (no audibles para los humanos) a través de unos altavoces y recogen (a través de un micrófono) el eco que se produce cuando alguien dibuja un patrón de desbloqueo en la pantalla. Los datos se envían a un servidor externo, donde se configuran en machine learning (aprendizaje automático) y en unos minutos, el sistema devuelve la contraseña para ingresar al dispositivo Android.

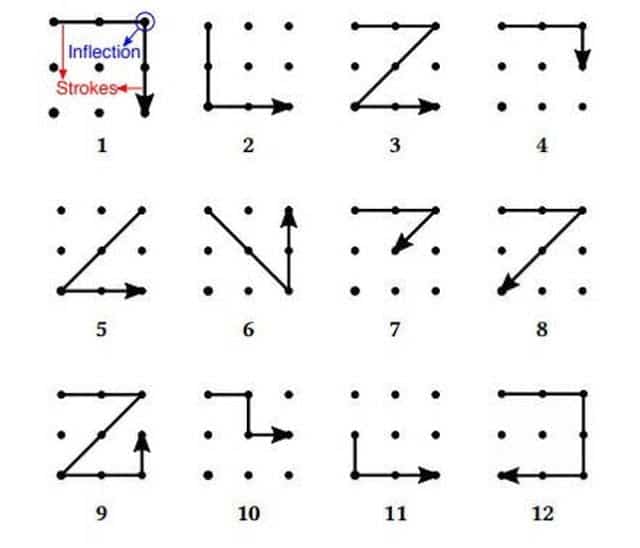

En patrón de desbloqueo hay 400000 combinaciones posibles. Investigadores de ambas universidades se basaron en un estudio anterior que aseguró que con solo 12 lotes ingresados, el 20% de los dispositivos Android actualmente en el mercado son pirateables. A partir de aquí desarrollaron y entrenaron a sonarSnoop (el nombre que le dieron al programa), en tener cuatro intentos para adivinar una de esas 12 combinaciones. Para esto, el atacante debe ingresar al teléfono de la víctima, al menos, obtener acceso al altavoz y al micrófono.

Solo en agosto del año pasado, la cantidad de aplicaciones que permitieron ataques DDoS contra otros dispositivos en todo el mundo aumentó en más de 300 aplicaciones en los estantes de Google Play Store. En mayo de 2017, un equipo de investigadores independientes publicó que Play Store tiene hasta 234 aplicaciones que requieren que ingrese el micrófono de su teléfono.

Para realizar el estudio, “asumimos que un programa malicioso que se suponía que era una buena aplicación se descargaba en el teléfono inteligente de la víctima”, publicó uno de los autores del estudio en arxiv.org.

El malware no tiene que bloquear el teléfono, ralentizarlo o mostrar anuncios persistentes, solo necesita acceder a su micrófono y altavoz. “No es raro que una aplicación que se instala y se usa, es más probable que el usuario no se dé cuenta del ataque”, dice.

Una vez que se golpea el dispositivo inteligente, los parlantes comienzan a emitir sonidos a una frecuencia de entre 18 y 20 kHz, y el eco resultante aumenta cada vez que la víctima hace un patrón, luego rebota en las ondas de sonido y crea el efecto de sonar.

No es una tecnología instantánea porque “el atacante tiene que monitorear una serie de procesos de bloqueo”, según Bing. Incluso si solo lleva unos segundos trazarlo, el análisis de datos es mucho más largo: aquí es donde comienza el aprendizaje automático.

Implicaciones para el Internet de las Cosas

“Esto sucede después de que los datos se guardan y se envían a un servidor remoto controlado por el atacante”, continúa el investigador. Aquí es donde se entrena y mejora el software de cara a futuros ataques.

Cuando se les preguntó si ya habían probado su método para intentar desbloquear teléfonos celulares protegidos con un código de desbloqueo, Peng dijo que no. Es por eso que aún no lo ha probado en ningún iPhone de Apple. Sin embargo, los iPhones del gigante tecnológico Apple no están descartados: otro equipo chino de investigadores logró hackearlos mediante ultrasonido hace un año.

Ibrahim Ethem Bagci, Utz Roedig y Jeff Van son los otros tres investigadores que se han registrado para trabajar con Peng. Además de que su método es factible y funciona para detectar patrones de desbloqueo, los efectos son aún más preocupantes.

Hoy no es difícil pensar en parlantes inteligentes como Google Home o Amazon Echo que están permanentemente conectados a la red o vía Internet de las Cosas, integrados en televisores, hornos, microondas, refrigeradores, horas de trabajo y un sinfín de cosas cotidianas.

“Si un atacante controla el sistema de audio de estos dispositivos, puede usarlos para monitorear a los usuarios (movimientos, posturas, gestos, etc.). Por tanto, esto tendrá unas implicaciones de seguridad que hay que tener en cuenta”, concluye el investigador de la Universidad de Lancaster.

Bueno, ¿qué piensas de esto? Simplemente comparta todas sus opiniones y pensamientos en la sección de comentarios a continuación.