Los ataques de phishing a teléfonos móviles no son nuevos, pero cada vez son más complejos debido a los nuevos vectores de ataque. Estos ya no son solo sitios web falsos que toman fuentes y colores para burlarse de los originales. Los phishers ahora han avanzado en el campo del robo de datos de redes sociales y eludiendo la seguridad de contraseña de un solo uso (OTP).

Aquí discutiremos los ataques de phishing tradicionales y avanzados y las mejores formas de combatirlos.

Ataques tradicionales de phishing telefónico

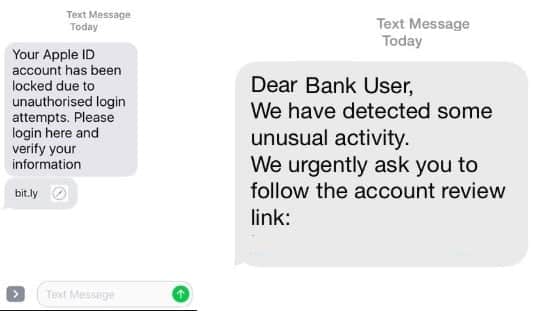

1. Phishing a través de mensajes de texto

Los ataques de phishing por SMS existen desde hace muchos años. Los métodos no han cambiado mucho: todavía se enfocan en llamar la atención del objetivo a través de estímulos, miedo o comentarios punzantes. Además de la información de la cuenta bancaria y la tarjeta de crédito, los delincuentes de phishing se dirigen a los datos de inicio de sesión de ID de Apple, las criptomonedas y las cuentas de PayPal. Toda esta información se puede vender con fines de lucro en la dark web. Actualmente, la tasa de presentación de una ID de Apple es de solo $ 15, y esa cantidad muestra una cantidad de disponibles. Si se trata de una estafa bancaria, es probable que los manifestantes llamen primero a la oficina del fiscal para confirmar.

Cómo combatirlo: No haga clic en ningún enlace que lo obligue a actuar rápidamente. Las empresas legítimas nunca te molestan de esta manera. Además, puede haber malware telefónico en esos enlaces.

2. Llamadas automáticas

Los intentos de phishing se basan en llamadas de voz (llamadas "vishing") un poco más que SMS. Los robocallers tienen la última tecnología a su disposición: identificador de llamadas falso, marcación remota automática, números de código de área y acceso a su información personal. Solo tiene que ingresar la información de su tarjeta de crédito después de que le diga que ordene "1".

Cómo combatirlo: Algunas aplicaciones móviles como Truecaller y Robokiller pueden ayudarlo a detener estos bots automáticamente en su camino. Si esta persona es un verdadero artista humano, simplemente cuelgue y no actúe cortésmente.

3. Phishing de medios en línea

Después del escándalo de Cambridge Analytica, no sorprende a nadie que los sitios de redes sociales se hayan convertido en entornos específicos para los ataques de phishing. Los estafadores de las redes sociales pueden hacerse pasar por celebridades, tus mejores amigos e incluso los miembros de tu familia con todos los datos que les entregas en un plato. Los estafadores de quimiomonedas buscan víctimas potenciales después de revisar sus publicaciones en las redes sociales.

Cómo combatirlo: Sea inteligente y no haga coincidir su información personal en las redes sociales. No presumas de cosas como coleccionar bitcoins en línea.

Ataques avanzados de phishing telefónico

1. Número de teléfono de "Puerto de salida"

Los ataques de número de teléfono "Port Out" se encuentran entre las últimas estafas de phishing de teléfonos móviles, e incluso los operadores están emitiendo informes de advertencia (ver más abajo). Básicamente golpea el sistema de seguridad de su cuenta bancaria: autenticación de dos factores. Resulta que la creciente dependencia de los productos OTP por parte de los bancos y las compañías de tarjetas de crédito como una segunda capa de seguridad no será del todo infalible.

Los atacantes recopilan información personal sobre usted, como números de teléfono, fecha de nacimiento, etc., y fingen ser "usted" para transferir el número de la tarjeta SIM a otro proveedor. Esto se hace cada vez más en almacenes de camiones cisterna donde la seguridad y la verificación son laxas. Después de tomar el control de su número de teléfono durante unas horas o incluso días, pueden usarlo para recibir OTP de sus bancos. Además del fraude financiero, los traficantes de drogas usan números "desestimados" para cubrir sus huellas.

Cómo combatirlo: De hecho, no hay mucho que puedas hacer si un estafador falsifica tu número de teléfono. Pero es posible que pasen algunas horas antes de que suceda algo malo, por lo que es importante mantenerse alerta. Si descubre que su teléfono no puede realizar funciones básicas como llamar o enviar mensajes de texto, entonces sospeche que ha sido pirateado. Informe a sus bancos y pídales que congelen sus cuentas. Informe inmediatamente a su operador que la tarjeta SIM está bloqueada.

2. Clon de celular

Los ataques de clonación de teléfonos celulares son la última incorporación a la familia de phishing móvil. En el pasado, se hacía usando un “interruptor SIM” para aprovechar el número IMEI del teléfono. Hoy en día se puede hacer incluso sin tocar el dispositivo. Una simple búsqueda en Google de "cómo clonar un teléfono de forma inalámbrica" ofrece algunos tutoriales útiles.

Una de estas formas es a través de la piratería de bluetooth. Usando un programa descargado, un atacante podría obtener acceso a otro dispositivo Bluetooth en su proximidad. Después de la conexión, las actividades del teléfono de destino, incluidas las pulsaciones de teclas, se pueden monitorear de forma remota. De hecho, no es ilegal ya que existen soluciones de control parental que te permiten monitorear otros teléfonos de forma remota.

Cómo combatirlo: Es muy difícil estar a salvo de eso. Lo mejor que puede hacer es instalar solo aplicaciones de fuentes verificadas y ver todos los permisos que solicita cada aplicación. Si una aplicación solicita permiso para una función que no necesita, debe incluirse en la lista negra o desinstalarse de inmediato.

Una ultima palabra

Dada la creciente prevalencia de los ataques de phishing a teléfonos celulares, es justo suponer que cualquier cosa que no sea una vigilancia constante lo ayudará a mantenerse a salvo.

¿Fuiste víctima de un ataque de phishing telefónico? Por favor, comparta sus experiencias.